السمعة:

- إنضم15 سبتمبر 2023

- المشاركات 296

- الحلول 5

- مستوى التفاعل 338

- النقاط 63

لقد حان الوقت لتنفيذ هجوم brute forceالسلام عليكم

سنقوم بتغطية بعض الامثله عن brute force ,سواء على burp suite او اداه اخرى , ولكن مع ذلك فان المبدا ورائهم دائما هو نفسه

نريد استخدام lists تحتوي على على مجموعه من المستخدمين و الارقام السريه لمحاولة الحصول على credentials لحساب ما.

في واقع الامر هذا لا يعمل عادة الا اذا كان لدا الهدف اسم مستخدم شائع او كلمة مرور ضعيفه

المثال الاول الذي سنغطيه سيكون مع burp suite intruder.

لذا اولا ما نريد فعله هو الانتقال الى هذا التطبيق الذي يشير على OWASP Bricks

اضغط عليها وسوف تقودنا الى صفحه ضمن bricks tap

سيكون لدينا بعض العلامات التي تقول صفحات تسجيل الدخول.

انقر عليها.

وهنا سنكون لدينا عدة صفحات تسجيل الدخول يمكننا التدريب عليها.

الآن، لهذا المثال، سنذهب مع تسجيل الدخول رقم واحد.

وبعد ذلك، إذا كنت تريد، يمكنك التدرب على بقية خطوات تسجيل الدخول، وهي خطوات الأداء

حسنًا، دعونا نتجه إلى تسجيل الدخول رقم واحد.

وهنا لدينا تسجيل دخول بسيط إذا كتبنا test و test.

سيقول لنا خطأ في اسم المستخدم أو كلمة المرور.

حسنًا، دعونا "نلتقط "هذا الطلب هنا داخل burp suite.

ولنرسله مباشرة إلى Intruder،

هنا يمكننا إيقاف الاعتراض على الفور

بعد ذلك دعنا ننتقل إلى position، وندخل إلى HTTPrequestالخاص بنا

وبالاسفل ، لدينا حقل اسم المستخدم وكلمة المرور الخاصين بنا.

الآن، قبل ذلك، عندما استخدمنا Intruder، استخدمنا نوع هجوم القناص واستهدفنا فقط حقل واحد

الآن سنستهدف حقلين في نفس الوقت، حقل اسم المستخدم وحقل كلمة المرور.

لنمحو أولاً جميع payloads الأخرى ولنقوم بنقر مزدوج على اسم المستخدم، نقوم بالنقر على ذلك ونقوم أيضًا بالنقر على مرة

أخرى على كلمة المرور ونقوم أيضًا بالنقر على إضافة تحت نوع الهجوم واحد للتبديل من sniper إلى Cluster Bomb

وإذا كنت تتذكر بشكل صحيح، فإن Cluster Bomb هو نوع الهجوم حيث يمكننا استخدام العديد من مجموعات payloads لأداء الهجوم.

بعبارة أخرى، لدينا العديد من حقول الإدخال التي نريد هجوم bruteforce على اسم المستخدم وكلمة المرور.

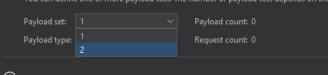

الآن لننتقل إلى خطوة payloads وتبدو مشابهة تمامًا فقط ولكن هذه المرة.

لدينا مجموعة الحمولة الأولى ويمكننا أيضًا اختيار مجموعة الحمولة الثانية، الأولى هي مجموعة حمولة اسم المستخدم

هنا نريد تحميل listتحتوي على أسماء المستخدمين.

سنستخدم مجددًا المستخدمين الافتراضيين، والذين يتواجدون في دليل WORDLIST لدينا داخل

نريد تحميل قائمة من أكثر أسماء المستخدمين شيوعًا. ولحسن الحظ، عندنا فعلاً بعض wordlists التي يمكن أن تساعدنا في القيام بذلك. كل ما علينا القيام به هو النقر على "load".

وتنقل إلى Directory wordlists، فتأكد من الذهاب أولاً إلى هذا large directory، ثم إلى usr

ثم دعونا ننتقل إلى "share"، ثم دعونا نحاول العثور على Directory of wordlists، الذي هو هنا في قسم

wordlist، سأنتقل إلى "metasploit" ومن هنا سأختار "HTTP default users".

نقوم بالنقر المزدوج على ذلك وسيتم تحميل هذه أسماء المستخدمين هنا كقائمة Payload

تحتوي هذه القائمة على مثل 14 اسم مستخدم شائع فقط، ولكن هذا فقط لإثبات نجاح الهجوم.

ولكن طبعا ان كنا في موقع حقيقي ستزيد تلك القائمه الى ملايين المستخدمين

والان هنا حدد 2 Payload set:

الرقم اثنين، نريد تحميل كلمات المرور الافتراضية لبروتوكول HTTP.

ببساطة، يسمى http underscore default underscore pass dot the، قم بالنقر المزدوج عليه

وسيتم تحميل 19 كلمة مرور شائعة هنا.

إذا قمنا بهذا فقط وبدأنا الهجوم، كما هو مذكور هنا، سيكون لدينا عدد 266 مجموعة متنوعة. لذا سيستغرق ذلك دقيقة أو دقيقتين لينتهي.

لكن بمجرد بدءنا، نلاحظ شيئًا غريبًا كل طلب أو كل response تقريبًا لها طول مختلف.

إذا كيف سنحدد أي اسم مستخدم وكلمة مرور هي الصحيحة؟ نحتاج إلى نهج آخر

سنوقف هذا الهجوم ولنعود إلى صفحة تسجيل الدخول .

عندما كتبنا اسم المستخدم وكلمة المرور الغير صحيحة، حصلنا على هذه الرسالة هنا.

لذلك ربما يمكننا استخدام شيء مثل هذا لتحديد أي اسم مستخدم غير صحيح وأي كلمة مرور غير صحيحة.

لنعود burp suiteوإذا انتقلنا إلى علامة التبويب settings هنا، سنرى هذا الخيار الذي يقول grep-match

""يمكن استخدام هذه الإعدادات لوضع علامة على العناصر النتيجة التي تحتوي على تعابير محددة.""

لنمسح هذه القائمة ولنضيف ربما هذه العبارة هنا إذا بكلمات أخرى،

ما يعنيه هذا، دعني ألصقه أولاً،

أنه سيضع علامة على كل نتيجة تحتوي على هذه الجملة في response.

ببساطة، يجب أن يضع علامة على كل توجيه وكلمة مرور غير صحيحة يحاولها.

لنشغل الهجوم مرة أخرى للعودة إلى الحمولات وبدء الهجوم.

الآن، يمكنك رؤية أن كل من هذه التوجيهات وكلمات المرور تحصل على علامة، باستثناء واحدة

لدينا توجيه admin و admin الذي لم يحصل على علامة، والذي يعني أن عبارة الخطأ في اسم المستخدم أو كلمة المرور لا تتواجد في استجابته.

وهذا يعني على الأرجح أن هذا توجيه وكلمة مرور صحيحة.

كما نستطيع رؤية، يتم وضع علامة على بقية النتائج ولا يزال الهجوم قائمًا لكن يمكننا إيقافه لأننا وجدنا بالفعل اسم المستخدم وكلمة المرور الصحيحة

في الواقع، قد يستغرق هذا الهجوم وقتًا أطول بكثير مع مزيد من مجموعات لأسماء المستخدمين وكلمات المرور وحتى في النهاية، قد لا تتمكن من العثور على أي مجموعه صحيحة.

على أي حال، دعونا نجرب هل هي مجموعه الصحيحة لنرى ما إذا كانت تعمل ولنكتب

| UserName | Password |

| admin | admin |

ومن ثم submit ونجحت، لقد قمنا بتسجيل الدخول بنجاح، كما أظهرت لنا هنا.

الآن يمكنك تجربة ذلك على أمثلة أخرى أيضًا داخل تطبيق Bricks هذا.

ومع ذلك، في للجزء القادم، سنلقي نظرة على أداة أكثر فائدة لهجمات Bruteforce

Hydra Bwapp Form Bruteforce

حسنًا، لقد استخدمنا interderمن Burpsuite لتنفيذ هجمات القوة الغاشمة، ولكن الآن حان الوقت للانتقال

إلى أداة متقدمة أكثر خصيصًا لهذا النوع من الهجمات، وتُسمى هذه الأداة Hydra.

الآن، قلت أنها أداة متقدمة، وليس لأن الهجوم نفسه صعب التنفيذ، ولكن بسبب

أن بنية هذه الأداة يمكن أن تكون قليلاً معقدة في بعض الأحيان، وليس هناك أمر فريد يمكنك تشغيله لكل موقع على حدة لتنفيذ هجوم القوة الغاشمة عليه.

لذا سنقوم بتحليل الأمر وشرح كيف يمكنك إعداد واحد لصفحات محددة.

الصفحة الأولى التي سنلقي نظرة عليها ستكون صفحة الويب OWAPP على جهازنا الخاص تقريبًا.

لذا انتقل إلى هناك. ويمكننا رؤية هنا لدينا شاشة تسجيل الدخول وهذا هو بالضبط ما نحتاجه لتنفيذ هجوم Bruteforce.

الآن، تذكر أننا حصلنا على Credentials صحيحة هنا، وهو مفيد لنا لممارسةهذا الهجوم.

لذلك نحن نعلم أن bee هو اسم المستخدم و bug هو كلمة المرور وسيعمل ذلك عند محاولة تسجيل الدخول

ولكننا نريد أن نرى كيف يمكننا الحصول على هذا كنتيجة مع أداة Hydra وبمساعدة list بأسماء المستخدمين و list بكلمات المرور.

حسنًا، أولاً وقبل كل شيء، لتشغيل Hydra، يمكننا فتح Terminal وكتابة Hydra.

سيفتح هذا دليل المساعدة الخاص به وهذا الدليل لن يكون من فائدة كبيرة بالنسبة لك عندما تقوم بفتح هذه الأداة للمرة الأولى.

قد يبدو وكأنه لديه خيارات قليلة وأنه من السهل تشغيله بالنسبه لادوات اخرى

ولكن في الواقع، عندما تقوم بتنفيذ هجوم القوة الغاشمة على صفحات HTTP، هناك بعض الأمور التي يجب أن تلقي نظرة عليها.

لذا دعونا نبدأ نرى صياغة تعليقنا وكيف تكتب

أول شيء يرغبون في كتابته هو Hydra ثم عنوان IP الهدف الذي نقوم بمهاجمته،

في حالتي هو الجهاز الأول الذي لديه عنوان IP الذي نريد أن يكون 192.168.1.8

الشيء الثاني الذي نحتاج إلى تحديده هو نوع الهجوم الذي نقوم به؟

لذلك نحن نعلم أن لدينا طلبات GET وطلبات POST.

يمكننا إما تحديد اسم المستخدم وكلمة المرور هنا بGET request أو ب POST request.

وما سيساعدنا في تحديد نوع request هو إذا ذهبنا ببساطة إلى عرض مصدر الصفحة ووجدنا

النموذج الذي يُستخدم لتقديم اسم المستخدم وكلمة المرور، والذي هو هنا، سنلاحظ أن request هي POST.

لنذهب لجهازنا الغالي kali ولنكتب هذا بعد عنوان IP في Hydra، ولكتابة ذلك نكتب

HTTP-form-post.

إذا كانت طلبات GET، يمكنك كتابة HTTP-form-get، بسيطة كذلك.

لذا هذان هما التي الخياران الذي يجب أن تبقي عينك عليهما .

وعادةً ما ستجدهما داخل مصدر الصفحة للنموذج الذي تحاول تنفيذ هجوم Bruteforce عليه مثل هذا

الشيء التالي الذي نحتاج إلى تحديده هو مسار صفحة تسجيل الدخول، والآن للحصول على الطريق الصحيح

نريد كتابة اسم المستخدم وكلمة المرور.

لذا سأكتب فقط test و test وأنقر على تسجيل الدخول.

ونرى، ما الذي نحصل عليه، حصلنا على Credentialsوهي تحت المسار، login.php

نريد نسخ هذا المسار ونريد تحديده في command

بعد ذلك، نلصق مسارنا.لتحديد الشيء الأول نحتاج إلى فتح اقتباسين مزدوجين. " bWAPP/login/.php"

ونضيف إلى :

الآن، لماذا نقوم بإضافة إليه؟

حسنًا، في Hydra، هناك بعض الأشياء التي يجب أن نحددها.

الشيء، الرقم واحد، هو المسار الذي حددناه للتو.

الشيء الثاني هو تحديد اسم حقل اسم المستخدم، واسم حقل كلمة المرور والزر نفسه.

الآن، أعلم أن هذا يبدو مربكًا، ولكن سنفعل ذلك الآن .

الشيء الثالث الذي نحدده عادة داخل الأمر هو أي رسالة خطأ نحصل عليها عندما

نحدد اسم مستخدم وكلمة مرور غير صحيحين،

والتي في حالتنا هي هذه هنا وفي النهاية نضيف قوائم المستخدمين وقوائم كلمات المرور.

حسنًا، لنعد إلى التعليق الذي حددناه في بداية commandوحددنا الشيء الذي يأتي في علامتي اقتباس مزدوجتين، وهو المسار.

الآن يأتي اسم حقل اسم المستخدم، واسم حقل كلمة المرور واسم الزر لذلك من أجل الحصول على اسم هذه الحقول، نريد مرة أخرى الانتقال إلى مصدر الصفحة ونريد التنقل إلى النموذج هنا،

نريد العثور على الشيفرة التي تحدد مدخل اسم المستخدم.

إذا نلقي نظرة على علامة الاسم وid، سنلاحظ أنه يُسمى login.

لذا سيكون هذا اسم حقل اسم المستخدم لدينا لتحديده سنكتب تمامًا كما يلي login تساوي ثم يأتي هذا السهم الذي يشير إلى الأعلى ^ بعد هذا.

لذا نريد تحديد المستخدم بحرف كبير ومرة أخرى هذا السهم الذي يشير إلى الأعلى.

حسنًا، ما الذي فعلنا هنا؟

الشيء الأول الذي فعلناه هو تحديد اسم حقل اسم المستخدم لدينا.

وهذا الجزء هنا هو مجرد الصيغة البنائية التي تخبر Hydra بأن تقوم بتبديل هذا الوسم "user" بأسماء المستخدمين

التي ستقرأها من قائمة أسماء المستخدمين التي ستحددها في نهاية command لذا، ببساطة، ستقوم بتبديل هذا بجميع أسماء المستخدمين التي تحاول تنفيذ هجوم Brute Force بها,ونفس الشئ ينتبق على كلمة المرور.

الآن، قبل أن نحدد كلمة المرور، نحتاج إلى كتابة هذا الرمز هنا لفصل هاتين الجزئين

الآن يأتي اسم حقل password، الذي يمكننا قراءته من مصدر الصفحة .

يمكننا رؤية أن الاسم هو فقط كلمة المرور.

لذلك دعونا نحدد ذلك كـما في الصوره

لذلك، الفكرة هي في الأساس نفسها لكلمة المرور أيضًا سوف يقوم بتبديل كلمات المرور من القائمة بهذا "PASS" هنا ونريد أن نفصلها مرة أخرى. &

وآخر شيء نحدده هو الزر نفسه لذلك علينا أن نجد رمز الزر داخل مصدر الصفحة وهو هنا كما نستطيع رؤية، يُطلق على الزر اسم "form" والقيمة تساوي "submit".

لذا ما نريد فعله هو الذهاب إلى هنا ونكتب "form=submit"

وهكذا، يُخبرنا أداة Hydra أنه عندما تقوم بتبديل اسم المستخدم وكلمة المرور، يجب عليها النقر على زر لتقديمها والتحقق مما إذا كانت صحيحة أم لا. الآن، انتهينا من الجزء الثاني من هذا الأمر،

يمكننا المضي قدمًا إلى الجزء الثالث عن طريق فصله بنقطتين مرة أخرى.وعلينا أن نكتب السلسلة التي نحصل عليها عندما تكون كلمة المرور غير صحيحة ولدينا هنا،

يمكننا نسخها "Invalid credentials or user not activated".

لنقم بنسخ تلك السلسلة أو تلك الرسالة ونستطيع لصقها هنا عند القيام بذلك، تريد إغلاق علامتي الاقتباس المزدوجتين وفي النهاية

نحدد قائمة الأسماء وكلمات المرور الخاصة بك الآن، نظرًا لأنه ليس لدينا قائمة حتى الآن، دعونا نفتح نافذة تيرمينال أخرى.

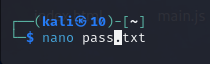

وباستخدام امر nano من ثم user.txt لاضافتهم لملف وبعدها الحفظ

لنذهب بـ "test", "test123", "root", "admin" ,"bee"ولنضيف اسم مستخدم صحيح لكي نرى ما إذا كانت الأداة ستعمل

وما إذا كانت ستتمكن من العثور على هذا كاسم مستخدم صحيح .

لذا سنقوم بإضافة Credentials في القائمة فقط لأغراض هذا البرنامج التعليمي

، لكي نرى ما إذا كان سيعمل في الواقع، بالطبع تحتاج لمعرفة Credentials الصحيحة ويجب أن تستخدم قائمة أطول بكثير من هذه حسنًا

وهنا نرى ان اسم المستخدم هو bee وكلمة المرور هي bug

،لنضيف على سبيل المثال، بـ "admin123"، وهذا سيكون كل شيء بالنسبة لمستخدمينا

ولنغلق هذا الملف ونحفظه

الآن، دعنا نفعل نفس الشيء لكلمات المرور ، وهنا ستكون كلمات المرور لدينا. لنكتب

بـ "password", "pass123", "Password123".

"bug"، والذي هو كلمة المرور الصحيحة ونضيف ايضا بعض الكلمات مثل test1234

حسنًا، قل هذا أيضًا، والآن نعود إلى الأمر الخاص بنا، حيث نحتاج إلى تحديد إذا ما أردنا

استخدام هاتين الملفتين لتنفيذ هجوم التخمين لتحديد أسماء المستخدمين وكيفية كتابتها بواسطة علامة شرط ثم حرف كبير. -L

بعد ذلك يأتي اسم الملف الذي في حالتي هو "user.txt" وبعد ذلك نحدد حرف P كبير لملف كلمات المرور ومن ثم اسم ملف كلمات المرور،الذي هو "pass.txt"، حسنًا، هذا هو الأمر بأكمله.

وسنقوم بالنظر في مثال آخر على صياغة الأمر لصفحة ويب مختلفة في الجزء التالي.

على أي حال، دعونا نعيد فحص هذا الأمر مرة أخرى ونشرح ما فعلناه.

لذلك أولاً نكتب Hydra، ثم عنوان IP للهدف،

ثم نوع الهجوم التخميني الذي نريد تنفيذه بناءً على كيفية

معالجة Credentials من قبل صفحة الويب، حيث يتم معالجتها باستخدام طلب post.

نستخدم HTTP-form-Post.

إذا كانت تتم معالجتها باستخدام طلب get فسنكتب http-form-get،

وبعد ذلك يأتي هذا الجزء

الآن، دعونا نفهم الجزء بين علامتي الاقتباس، والذي يحتوي على ثلاثة أشياء مختلفة.

الجزء الأول هو المسار إلى الصفحة التي نريد استخدام تقنية Bruteforce عليها.

الجزء الثاني يتضمن أسماء حقول اسم المستخدم وكلمة المرور والزر

الجزء الثالث هو السلسلة أو الرسالة التي نحصل عليها عند تحديد اسم مستخدم أو كلمة مرور غير صحيحة.

يساعد هذا Hydra في تحديد أيَّة Credentials صحيحة بناءً على هذه الرسالة إذا قمنا بتحديد بعض Credentials ولم نحصل على هذه الرسالة، سيعتبر Hydra هذه البيانات صحيحة وسيُخرجها.

في النهاية، حددنا Capital -L وحددنا القائمة الافتراضية أو أي قائمة نريد استخدامها لأسماء المستخدمين وكذلك ونشير له ب P Capital - لملف كلمات المرور

قبل كل شئ لا تخطا في مسار الملفات فيظهر لك هذا الخطا

الآن، دعونا نضغط على "إنتر" ونرى ما إذا كانت هذه الأمر ستعمل.

النتيجه

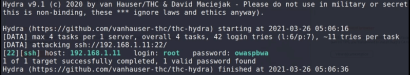

وستلاحظ في لحظة واحدة أننا قد قمنا بأداء جميع التجارب او (التركيبات) الممكنه ايا ما تسميه فقد نجح الهجوم باستخدام الامر فوق لأسماء المستخدمين وكلمات المرور وايضا ليس هذا فقط بل انتهى بشكل أسرع بكثير من أداة Burp Intruder، ولكنه أيضًا قام بإخراج Credentials الصحيحة لنا بوضوح هنا.

دعونا نجرب ونحاول تسجيل الدخول باسم المستخدم bee وكلمة المرور bug وننقر على "تسجيل الدخول".

لقد تم الامر بنجاح وقمنا بتسجيل الدخول

Hydra Post Request Form Bruteforce

لنغطي مثالًا آخر على استخدام Hydra على صفحتنا الويب.

لذلك في الجزء السابق، لاحظنا أن الأداة يمكن أن تصبح أكثر تعقيدًا قليلاً مع Syntax، مع brute forse ولتبسيط المثال يكون هناك اخر مثله

والآن سننتقل إلى صفحة DVWA نحن معتادون بالفعل على هذه الواجهه لتسجيل الدخول هنا

نعلم أن اسم المستخدم هو admin وأن كلمة المرور هي admin.

لكننا نريد أن نرى كيف يمكننا الحصول على اسم المستخدم وكلمة المرور بمساعدة، أو بالطبع، نظرًا إلى أننا نفعل ذلك لأغراض تعليمية ونريد أن نثبت أنه يعمل، سنقوم

بإضافة اسم المستخدم وكلمة المرور الصحيحة في ملفات المستخدمين والكلمات السرية لذا في ملف المستخدمين من الجزء السابق، لدينا بالفعل اسم المستخدم admin

والان في ملفPasswords نريد إضافة admin

يمكننا هنا اضافة admin.

لنضيف admin.

والآن بمجرد أن نصيغ أمر Hydra الخاص بنا، يجب أن نكون قادرين على الحصول على Correct Credential

حان الوقت لكتابة Syntax

في الواقع هو ليس صعب اطلاقا ولكن عليك اتقانه في البدايه لذا دعونا نكتبSyntax

كما نتذكر من الجزء السابق، أول شيء نفعله هو تحديد عنوان IP للهدف الذي نريد فحصه.

بمجرد أن نفعل ذلك، نحدد ما إذا كانت Credentialsتُرسل بطلب POST أم GET.

والان يمكننا الانتقال إلى الصفحة والانتقال إلى Page Source.

ثم مرة أخرى، نريد أن نجد form TAG لان بداخله ما نحتاج لتشغيل الاداه بشكل سليم ك userName , password ,buttom =submit ,وطلب post لننتقل الى الشرح

هنا سنرى أنه مرة أخرى طلب POST.

حسنًا، نحن نستخدم نموذج HTTP والطلب post دعونا نكتبهم

الآن يأتي الجزء التالي ، نحتاج أولاً إلى تحديد المسار إلى الصفحة التي نريد البحث فيها

لذا دعونا نكتب Incorrect Credentials، انقر على تسجيل الدخول ونحصل على هذا المسار.

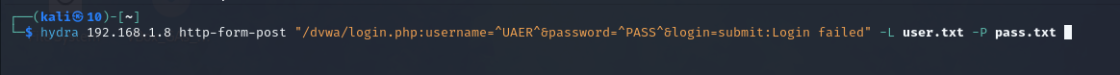

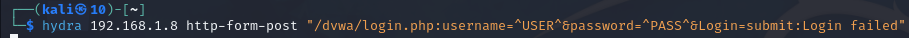

ولنلصقها هنا، هذا هو الشئ الأولى لدينا داخل علامات الاقتباس المزدوجةhydra 192.168.1.8 http-form-post "/dvwa/login.php:username=^USER^&password=^PASS^&Login=submit:Login failed" -L user.txt -P pass.txt

مسار الصفحة التي حصلنا عليها بعد محاولة التسجيل الفاشل

ولنلصقها هنا، هذا هو الpramiter الأولى لدينا داخل علامات الاقتباس المزدوجة، مسار إلى الصفحة.

ولا تنسى النقتطين الراسيتان : قبل كتابة Username Field،

الآن يأتي اسم Username Field، واسم Password Field واسم الزر،

مرة أخرى، نعود إلى Page Source ونجد الكود حيث يتم تسمية Username Field.

إذا نلقي نظرة هنا، اسم Username Field هو ببساطة "username"، لذا سنكتب

ذلك في ^username =^USER

من ثم & لفصلها عن كلمة المرور.

الآن نريد العثور على Password Field.

ها هو مباشرة تحت Username Field واسمه هو "password".

لذلك دعونا نكتب ذلك الشيء داخل command

^password=^PASS

وآخر جزء نفصله مرة أخرى بواسطة رمز and &

والان نرجع الى مصدر الصفحه

لنذهب إلى الأسفل تماماً وها هو الزر وها هو اسمه ونوعه

لذا سنحدد ذلك كـ "login = "submit

وفي النهاية، لدينا خيار ثالث لpramiter داخل "" ، والذي سيكون الرسالة غير الصحيحة التي نحصل Incorrect Credentials ، حيث كتبنا "test" و "test" كاسم المستخدم وكلمة المرور.

لقد حصلنا على هذه الرسالة هنا أسفل تقول "فشل تسجيل الدخول".

لذا دعونا ننسخها ونضيففها داخل علامات الاقتباس المزدوجةيجب أن يكون هذا كافيًا لـ Hydra لتمكينه من استخدام brute forse على الصفحة وأيضًا تحديد أي Credentials صحيحة وأيها غير صحيحة وفي النهاية

كل ما تبقى لفعله هو تحديد حرف"L" كبير للمستخدمين وحرف "P" كبير لقائمة كلمات المرور.

مشاهدة المرفق 8006

وهذا هو أمرنا بأكمله.

لنجربه إذا قمنا بتشغيله، قمنا بإعطائه بضع ثوانٍ وانتهى من الهجوم الغاشم مرة أخرى في ثانية واحدة تقريبًا من الوقت.

النتيجه نحصل على Correct Credentials هنا،

والتي هي admin و admin، لذا قمنا بجلب Credentials للصفحة بنجاح وإذا أردنا، يمكننا تسجيل الدخول هنا

لقد غطينا Hydra الآن انتهينا رسميًا من جزء brute force في هذا الجزء ولكن في الجزء القادم، أريد أيضًا أن أريك إمكانية أخرى مع Hydra يمكنك استخدامها بجانب brute force على صفحات ويب مختلفة، سيكون الجزء قصيرًا وقد تجده مفيدًا في اختبارات الاختراق الخاصة بك على أي حال.

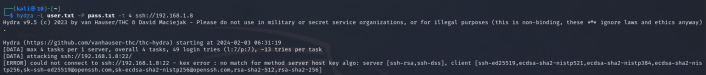

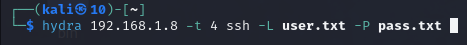

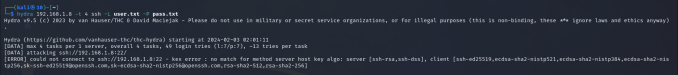

Extra - Hydra SSH Attack

قبل أن ننهي هذا القسم، أريد أن أذكر شيئًا بسيطًا حول Hydra

الآن، Hydra هي أداة قوية، وليست مفيدة فقط لاختراق صفحات الويب، بل يمكن استخدامها

لاختراق خدمات مختلفة أيضًا، مثل SSH.، FTP وغيرها.

وفي هذا المثال، أريد فقط أن أظهر لكم أنه إذا نظرنا إلى جهاز OWASP الخاص بنا

وقمنا بفحصه بواسطة nmap باستخدام الأمر F-، الذي سيقوم بفحص معظم المنافذ المعروفة، سنحصل

على هذا الإخراج.

وإذا نظرنا بعناية إلى نتائج المسح، نلاحظ أن target لديه منفذ 22 أو بعبارة أخرى SSH مفتوح

لذا يمكننا محاولة استهداف منفذ 22 = SSH بواسطة هجوم Hydra بال brute force، لنجرب ذلك.

الآن، أول شيء ستلاحظه بخصوص Hydra مع SSH هو أن Syntax سهل

أو أسهل بكثير منها عند استهداف صفحات الويب، كل ما علينا فعله هو تحديد عنوان الآي بي، ثم نكتب

SSH ثم L- قائمة المستخدمين ثم P- لكلمات المرور وسيقوم هذا بتشغيل الهجوم على جهاز OWASP باستخدام هذين القائمين.

الآن، نظرًا لأن لدينا اسم مستخدم وكلمة مرور صحيحة داخل هذين القائمين، أعطانا إخراجًا

أنه لا توجد كلمات مرور صحيحة.

لنقم الان اضافة كلمات المرور الصحيحه واسماء المستخدمين

هنا مجرد استعراض لملف المستخدمين لاننا قمنا باضافة اسم المستخدم في الاجزاء الماضيه التي هو root

اما كلمة المرور فهي owaspbwa

كما تظهر كلمة المرور واسم المستخدم لجهازنا الوهمي في بداية تشغيله

والان لنشغل الامر مره اخرى سيظهر خطا ويقول فيه استخدم 4-

ولكن لماذا حدث الخطا سنجد ان الخيار الذي يريدنا ان نكتبه هو 4-t | وهو الطلبات فمثلا ان اخرنا t-3 سيكون ابطا ولكن اذ ذهبنا الى قائمة المساعده والى t- سنجده يقول هاذا

او بمعنى اخر يدل على عدد المهام التي نقوم بتشغيلها بالتوازي

عدد المهام التي تم تشغيلها يالتوالي يكون الافتراضي 16،

ولكن الحمد الله تم حل المشكله بفضل اللهوالان حدثت معي مشكله في الاداه لذا ساقول لك ماذا تستطيع ان تفعله بكل بساطه

اداة hydra هي من اسرع الادوات التي ستستخدمها في brute force

يمكن لhydra التخمين على خدمات كثيره FTP HTTP IMAP RDP SMS SSH TELNET الخ

الحل من هنا

لنتابع ولكن بعد مده ان واجهتك المشكله قم بالانتقال الى https://sh3ll.cloud/xf2/threads/1725/post-6388

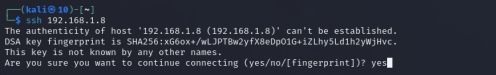

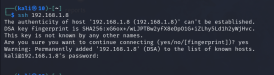

والان لنجرب تسجيل الدخول باستخدام ssh [email protected]

سيطلب منك كلمة المرور، وهنا نكتب owaspbwa ككلمة مرور للحساب.

الآن نحن مسجلون في جهاز الهدف عبر ssh ويمكننا تنفيذ أي أوامر نريدها

على جهاز الهدف، مثلما قمنا بتكوينه، مثل whoamI

يمكننا كتابة ls يمكننا تغيير dirctory ورؤية جميع الملفات على نظام الهدف فقط لأننا نجحنا في اختراق ssh

يمكننا حذف الموقع الإلكتروني بأكمله إذا أردنا و يمكننا حذف نظام التشغيل، يمكننا إنشاء ملفات، حذف الملفات والقيام بتقريبًا أي شيء نريده

حسناً، أردت فقط أن أظهر لكم هذا، أن هناك إمكانيات أخرى مع Hydra بجانب استهداف صفحات الويب.

على أي حال، انتهينا رسميًا من قسم الهجوم بالقوة وفي الموضوع القادمة، سنلقي نظرة على تسرب البيانات الحساسة.

والان ارجو من الاداره ان تراجع الموضوع وان تصحح الاخطاء ان كان يوجد وشكرا @King.Of.Noobs

على حل المشكله ودعمي في الموضوع

وهنا wordlist

https://www.kali.org/tools/seclists/

|

|

| ||

|---|---|---|---|---|

| Brute force attacks | هجمات القوه الغاشمه | نوع من انواع الهجمات يشير إلى استراتيجية هجومية تستند إلى التجريب والخطأ، حيث يتم محاولة مجموعة كبيرة من الأسماء وكلمات المرور للوصول إلى بيانات اعتماد حساب. | ||

| Burp Suite Intruder | Burp Suite المتسلل | هو أداة في إطار Burp Suite المستخدمة لتنفيذ هجمات القوة الغاشمه. تستخدم لاختبار أمان تطبيقات الويب. | ||

| Cluster Bomb | قنبلة عنقودية | Cluster Bomb (قنبلة عنقوديه): نوع من أنواع الهجمات باستخدام Brute force يستهدف أكثر من حقل في وقت واحد، حيث يتم استخدام مجموعات متعددة من البيانات لتنفيذ الهجوم. | ||

| Payloads | الحمولات | تشير إلى البيانات التي يتم إدخالها أثناء هجوم القوة الخام. في هذا السياق، تشير إلى مجموعات متعددة من أسماء المستخدمين وكلمات المرور. | ||

| Sniper | قناص | نوع من أنواع هجمات القوة الخام باستخدام Burp Suite Intruder يستهدف حقل واحد في كل مرة. | ||

| HTTP Default Passwords | كلمات المرور الافتراضية لبروتوكول HTTP | مجموعة من كلمات المرور الشائعة المستخدمة في هجمات القوة الخام. | ||

| Grep Equals Match | Grep تساوي تطابق | يشير إلى إعداد في Burp Suite Intruder يستخدم لتحديد عناصر النتائج التي تحتوي على تعابير محددة. | ||

| Hydra | هيدرا | أداة تستخدم لتنفيذ هجمات القوة الغاشمة عن طريق اختبار مجموعات من أسماء المستخدمين وكلمات المرور | ||

| Syntax | صيغة الأمر , بنية الجملة | بنية أو تركيب الأوامر أو اللغة البرمجية. | ||

| IP Address | عنوان IP | عنوان بروتوكول الإنترنت، وهو عنوان فريد يُخصص لكل جهاز على الشبكة. | ||

|

| طلب يُرسل إلى الخادم عن طريق بروتوكول HTTP POST. | ||

| طلب GET (Get Request) | طلب يُرسل إلى الخادم عن طريق بروتوكول HTTP GET. | ||

| Page Source | مصدر الصفحة | الشيفرة البرمجية التي تُحمّل عند زيارة صفحة ويب. | ||

| Double Quotes | علامات التنصيص المزدوجة | " "، وتستخدم لتحديد سلسلة نصية. | ||

| الأمر | إدخال في واجهة السطر أو الطرفية لتنفيذ وظيفة معينة. | ||

| Usernames List | قائمة أسماء المستخدمين | قائمة تحتوي على مجموعة من أسماء المستخدمين. | ||

| Passwords List | قائمة كلمات المرور | قائمة تحتوي على مجموعة من كلمات المرور. | ||

| Error Message | رسالة الخطأ | رسالة تظهر عند إدخال معلومات غير صحيحة. | ||

| Clear Text | نصوص غير مشفرة | نصوص لا تخضع لعملية التشفير. | ||

| String | سلسلة نصية | مجموعة من الأحرف تكوّن جملة أو كلمة. | ||

| Capital L and Capital P | رأس حرف L ورأس حرف P الكبيرة | تحديد الملف الذي يحتوي على قائمة المستخدمين أو كلمات المرور. | ||

| URL | رابط موحد | عنوان ويب يُستخدم للوصول إلى صفحة معينة على الإنترنت. | ||

| Form | عنصر HTML يستخدم لجمع البيانات من المستخدم، عادة في تسجيل الدخول أو عمليات التسجيل. | |||

| Username Field | حقل اسم المستخدم | الجزء في form الذي يتيح للمستخدم إدخال اسم المستخدم. | ||

| Password Field | حقل كلمة المرور | لجزء في form الذي يتيح للمستخدم إدخال كلمة المرور. | ||

| Button | زر | عنصر يُستخدم لتنشيط إجراء، مثل إرسال البيانات المدخلة في الاستمارة. | ||

| Login | تسجيل الدخول | عملية إدخال للنظام باستخدام اسم المستخدم وكلمة المرور للوصول إلى حساب مستخدم. | ||

| Submit | إرسال | فعل يُقدم البيانات المدخلة في الاستمارة للمعالجة، عادةً عند النقر على زر "Submit". | ||

| Incorrect Credentials | بيانات اعتماد غير صحيحة | إشارة إلى أن اسم المستخدم أو كلمة المرور الذي تم إدخاله غير صحيح. | ||

| Correct Credentials | بيانات اعتماد صحيحة | القيم الصحيحة لاسم المستخدم وكلمة المرور التي تؤدي إلى نجاح عملية تسجيل الدخول | ||

| FTP (File Transfer Protocol): | بروتوكول نقل الملفات | بروتوكول يستخدم لنقل الملفات بين أنظمة الحواسيب عبر الشبكة. | ||

| OWASP Virtual Machine | جهاز OWASP الظاهري | بيئة افتراضية تستخدم لاختبار الأمان وتطوير المهارات في مجال الاختراق الأماني. | ||

| nmap Scan | الفحص باستخدام nmap | عملية فحص تستخدم لاكتشاف المنافذ المتاحة على جهاز الهدف. | ||

| DSH Port | المصطلح: منفذ DSH | منفذ يتم استخدامه في خدمة تسمى DSH. | ||

| Help Menu | قائمة المساعدة | قائمة توفر معلومات وتوجيهات لمساعدة المستخدم في استخدام البرنامج أو الأداة. | ||

| Option | خيار | إعداد يمكن تعديله أو تحديده لتحديد سلوك الأداة أو البرنامج. | ||

| Invalid Passwords | كلمات مرور غير صحيحة | كلمات مرور لم تنجح في فتح الوصول للحساب. | ||

| Protocol | بروتوكول | مجموعة من القواعد التي تحدد كيفية اتصال الأجهزة عبر الشبكة. | ||

| SSH(Secure Socket Shell) | بروتوكول النقل الآمن | بروتوكول يستخدم لتأمين الاتصالات عبر شبكة غير آمنة، يستخدم عادة للوصول إلى الخوادم عن بُعد. | ||

| Incorrect Username | اسم مستخدم غير صحيح | اسم مستخدم غير متطابق مع السجلات المتاحة. | ||

| Dashy Option | خيار Dashy | اسم غير محدد بالوثائق، قد يكون اسمًا مستخدمًا في السياق المحدد. | ||

| Execute Commands | تنفيذ الأوامر | تشغيل أوامر على النظام أو الجهاز المستهدف. | ||

| Sensitive Data Exposure | تسرب البيانات الحساسة | تكشف عن معلومات حساسة للأشخاص غير المخولين. |

المرفقات

-

1706746670882.png17.9 KB · المشاهدات: 809

1706746670882.png17.9 KB · المشاهدات: 809 -

1706749574586.png4.5 KB · المشاهدات: 182

1706749574586.png4.5 KB · المشاهدات: 182 -

1706773721257.png90.7 KB · المشاهدات: 573

1706773721257.png90.7 KB · المشاهدات: 573 -

1706811764190.png8 KB · المشاهدات: 161

1706811764190.png8 KB · المشاهدات: 161 -

1706843083566.png28 KB · المشاهدات: 541

1706843083566.png28 KB · المشاهدات: 541 -

1706914651397.png33.1 KB · المشاهدات: 165

1706914651397.png33.1 KB · المشاهدات: 165 -

1706916866701.png20.7 KB · المشاهدات: 500

1706916866701.png20.7 KB · المشاهدات: 500 -

1706928016832.png213 KB · المشاهدات: 176

1706928016832.png213 KB · المشاهدات: 176 -

1706943616555.png114.6 KB · المشاهدات: 181

1706943616555.png114.6 KB · المشاهدات: 181 -

1706943789636.png10.9 KB · المشاهدات: 171

1706943789636.png10.9 KB · المشاهدات: 171 -

1706944132673.png152.9 KB · المشاهدات: 167

1706944132673.png152.9 KB · المشاهدات: 167 -

1706945102652.png37 KB · المشاهدات: 167

1706945102652.png37 KB · المشاهدات: 167 -

1706945476006.png59 KB · المشاهدات: 185

1706945476006.png59 KB · المشاهدات: 185

التعديل الأخير: