السمعة:

- إنضم17 يونيو 2023

- المشاركات 527

- الحلول 10

- مستوى التفاعل 1,119

- النقاط 93

Passive and Active Reconnaissance

في هذا الموضوع سوف نتحدث عن أمن الشبكات إن شاء الله ...

الاستطلاع ( Reconnaissance ) يُعرف بأنه دراسة أولية لجمع المعلومات حول الهدف ويُقسم الاستطلاع إلى استطلاع سلبي ونشط

1. استطلاع السلبي ( Passive Reconnaissance ) : يعتمد على المعرفة المتاحة للجمهور ، بدون التفاعل مباشرة مع الهدف

تشمل أنشطة الاستطلاع السلبي العديد من الأنشطة مثل:

1. البحث في سجلات DNS أو الاتصال بخوادم الشركة.2. التحقق من إعلانات الوظائف المتعلقة بالموقع المستهدف.3. قراءة المقالات الإخبارية عن الشركة المستهدفة.

2. استطلاع النشط ( Active Reconnaissance ) يتطلب التفاعل المباشر مع الهدف ، مثل التواصل مع خوادم الشركة أو دخول أماكن الشركة

تشمل أنشطة الاستطلاع النشط العديد من الأنشطة مثل:

1. الإتصال بأحد خوادم الشركة مثل HTTP , FTP ,SMTP.

2. الإتصال بالشركة لمحاولة الحصول على معلومات (الهندسة الاجتماعية).

3. دخول مقر الشركة متظاهراً بأنه عامل إصلاح.

تقوم بزيارة صفحة الفيسبوك الخاصة بالشركة المستهدفة، على أمل الحصول على بعض أسماء موظفيها. ما هو نوع نشاط الاستطلاع هذا؟ (A للنشط، P للسلبي)

P

يمكنك اختبار إتصال عنوان IP الخاص بخادم الويب الخاص بالشركة للتحقق مما إذا كانت حركة مرور ICMP محظورة. ما هو نوع نشاط الاستطلاع هذا؟ (A للنشط، P للسلبي)

A

تصادف أنك قابلت مسؤول تكنولوجيا المعلومات في الشركة المستهدفة في إحدى الحفلات. تحاول استخدام الهندسة الاجتماعية للحصول على مزيد من المعلومات حول أنظمتها والبنية التحتية للشبكة. ما هو نوع نشاط الاستطلاع هذا؟ (A للنشط، P للسلبي)

P

استطلاع السلبي ( Passive Reconnaissance )

الـ WHOIS

بمزح مش رح أشرح في شرح أُسطوري الها من تقديم @King.Of.Noobs هون

الاستطلاع السلبي | 4 | Passive Recon

السلام عليكم ورحمة الله وبركاته عدنا من جديد إلى دورتنا الجميلة للناس الأجمل، ونعتذر عن القطعة، لكن مع الأسف عندي ظروف وبالتالي يا ريت دعوة حلوة من إنسان حلو مثلك قد تزيل الهم وتفرج كرب أخوك المسلم. المهم، يكفي كآبة وندخل في درس اليوم. درس اليوم نستكمل فيه سلسلة الاستطلاع السلبي، وسنبدأ فيه...

للإجابه على الأسئلة:

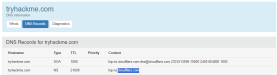

متى تم تسجيل موقع TryHackMe.com؟

20180705

ما هو مسجل موقع TryHackMe.com؟

namecheap.com

ما هي الشركة التي يستخدمها موقع TryHackMe.com لخوادم الأسماء؟

cloudflare.com

nslookup and dig

منيح تركتلي شي أشرحهموقع nslookup : -

الموقع لا يختلف كثيرًا عن ما سبقه وله أداة أيضًا في توزيعة kali وحتى موجودة في نظام تشغيل ويندوز بشكل افتراضي.

ابحث عن عنوان IP لاسم النطاق لازم تصدر الأمر اسم_النطاق nslookup ، على سبيل المثال ، nslookup tryhackme.com

أو بشكل عام بتقدر تستخدم nslookup OPTIONS DOMAIN_NAME SERVER الباراميترات الرئيسية هي :

الـ OPTIONS : فيه نوع الاستعلام كما هو موضح في الجدول

مثلا بتقدر تستخدم A لعناوين IPv4 و AAAA لعناوين IPv6

مثلا بتقدر تستخدم A لعناوين IPv4 و AAAA لعناوين IPv6الـ DOMAIN_NAME : هو اسم النطاق اللي أنت بتدور عنه.

الـ SERVER هو خادم DNS اللي بدك تستفسر منه بتقدر تختار أي خادم DNS محلي أو عام للبحث مثلاً

Cloudflare بتقدم 1.1.1.1 و 1.0.0.1 ، و

Google بتقدم 8.8.8.8 و 8.8.4.4 ، و

Quad9 بتقدم 9.9.9.9 و 149.112.112.112 . ويوجد المزيد

| A | IPv4 Addresses |

| AAAA | IPv6 Addresses |

| CNAME | Canonical Name |

| MX | Mail Servers |

| SOA | Start of Authority |

| TXT | TXT Records |

مثال

يمكن استخدام

كود:

nslookup -type=A tryhackme.com 1.1.1.1

كود:

nslookup -type=MX Tryhackme.comإعدادات البريد الإلكتروني الحالية لموقع tryhackme.com كما تظهر تستخدم خوادم Google عند البحث عن خوادم الـ MX ، نلاحظ أنه عندما يحاول خادم البريد تسليم البريد الإلكتروني إلى tryhackme.com فإنه سيحاول الإتصال بخادم aspmx.l.google.com ، والذي يحمل الرقم الترتيبي 1. إذا كان مشغولًا أو غير متاح سيحاول خادم البريد الإتصال بخوادم تبادل البريد التالية في الترتيب وهي alt1.aspmx.l.google.com أو alt2.aspmx.l.google.com.

للحصول على استعلامات DNS متقدمة ووظائف إضافية يمكنك استخدام أداة dig) Domain Information Groper) يمكننا استخدام dig DOMAIN_NAME ،

ولكن لتحديد نوع السجل نستخدم dig DOMAIN_NAME TYPE اختياريًا يمكننا تحديد الخادم الذي نريد الاستعلام عنه باستخدام dig @SERVER DOMAIN_NAME TYPE.

كما هو مطلوب بالتحدي

تحقق من سجلات TXT لموقع thmlabs.com. ما هو العلم هناك؟

THM{a5b83929888ed36acb0272971e438d78}

DNSDumpster

شرح الموضوع ( برضو أُسطوري

)

)الاستطلاع السلبي | 5 | Passive Recon

السلام عليكم ورحمة الله وبركاته أخواني الهكرجية، أخواتي الهكرجيات، كيف الحال والعيال؟ عساكم طيبين. نعود إلى دورتنا الجميلة بعد انقطاع وإن شاء الله نلتزم أكثر ونسرع من رتم الدروس في الفترة المقبلة إن شاء الله. هيا نبدأ ... أولًا وقبل أن نبدأ بموضوع درس اليوم علينا أن نتفق على نقطة هامة جدًا، ألا...

ابحث عن موقع tryhackme.com على DNSDumpster. ما هو النطاق الفرعي المثير للإهتمام الذي قد تكتشفه بالإضافة إلى www والمدونة؟

remote

Shodan.io

Shodan.io

Learn about Shodan.io and how to use it for devices enumeration - is your coffee machine publicly accessible?

@King.Of.Noobs

@King.Of.Noobs

الاستطلاع السلبي | 6 | Passive Recon

السلام عليكم ورحمة الله وبركاته عدنا إليكم أيها الهكرجية الحلوين في درس جديد من دورة جمع المعلومات الاحترافية، إن شاء الله ما يكون الإحباط صابكم من الدرس الفائت لكن كان لازم قرصة لأننا في هذه الدورة سيمر علينا الكثير من القرصات :alien:. درس اليوم سيكون خفيف وسهل وبسيط جداً، درس اليوم سيكون أقرب...

ما هي الدولة الثانية في العالم من حيث عدد خوادم Apache التي يمكن الوصول إليها بشكل عام؟Germany

ما هو المنفذ الثالث الأكثر شيوعًا المستخدم في Apache؟

8080

ما هو المنفذ الثالث الأكثر شيوعًا المستخدم لـ nginx؟

5001

استطلاع النشط ( Active Reconnaissance )

Web Browser

في المستوى التقني المتصفح بتصل على :

منفذ TCP 80 افتراضياً لمواقع الويب المفتوحة ببروتوكول HTTP

منفذ TCP 443 افتراضياً لمواقع الويب المفتوحة ببروتوكول HTTPS

وبما إن 80 و 443 هم المنافذ الافتراضية للبروتوكولات , المتصفح ما بعرضهم في شريط العنوان بس فيه إمكانية لتستخدم منافذ مخصصة عشان توصل لخدمة معينة

مثلا https://127.0.0.1:8834

راح يتصل على 127.0.0.1

المنفذ 8834

البروتوكول HTTPS

إذا كان فيه خادم HTTPS شغال على هذا المنفذ راح تستقبل صفحة ويب

وأثناء تصفح صفحة الويب بتقدر تضغط على Ctrl+Shift+I على الكمبيوتر أو Option + Command + I (⌥ + ⌘ + I) على الماك عشان تفتح أدوات المطور

أدوات المطور بتسمحلك بتفتيش العديد من الأشياء اللي استلمها وأرسلها المتصفح مع الخادم البعيد على سبيل المثال بتقدر تشوف وحتى تعدل الملفات الجافا سكريبت و تفتش الكوكيز اللي تم وضعها على نظامك وتكتشف هيكل المجلدات لمحتوى الموقع

يمكن إكمال القراءة عن الموضوع في هذا المنشور

[ WalkTh ] - بحث عن مشكلات الأمان باستخدام الأدوات المضمنة في المتصفح ـ ( Walking An Application )

أدوات المتصفح المضمنة التي ستستخدمها 1. عرض المصدر ( View Source ) 2. المفتش ( Inspector ) 3. مصحح الأخطاء ( Debugger ) 4. الشبكة ( Network ) الامثله من تحدي TryHackMe | Walking An Application هذه الروم تتطلب اشتراك ⚠️ عرض المصدر ( View Source ) كيفية مشاهدة مصدر صفحة الويب على...

من الإضافات لفايرفوكس وكروم بتقدر تساعدك في اختبار الاختراق :

- الـ FoxyProxy بتيحلك تغيير الخادم الوسيط اللي بتستخدمه عشان توصل لموقع الهدف. هذه الإضافة مريحة جداً لما تستخدم أدوات مثل Burp Suite أو لما تحتاج تبدل الخوادم الوسيط بشكل منتظم.

لتنزيلها اقرأ عنها هنا -

الـ FoxyProxy :

الخطوات الأساسية للتنزيل:

- حمل الإضافة: ابحث وحمل إضافة FoxyProxy لمتصفحك.

- افتح الإعدادات: بعد ما تحملها، راح تلاقي زر لها في المتصفح، اضغط عليه واختر الإعدادات.

- أنشئ إعدادات البروكسي: اضغط على زر Options واختر Add لتسوي إعدادات البروكسي.

- حط التفاصيل: اكتب اسم (مثل Burp) وIP البروكسي 127.0.0.1 ورقم البورت 8080.

- احفظ الإعدادات: مهم تضغط Save عشان تحفظ الإعدادات.

- شغّل البروكسي: اضغط على أيقونة FoxyProxy واختر الإعدادات اللي سويتها. كل إتصالاتك راح تمر عبر البروكسي.

- تفعيل Intercept في البرنامج الرئيسي : انتقل لبرنامج Burp Suite وتأكد إن الـ Intercept مفعل في قسم البروكسي.

- جرّب البروكسي: افتح المتصفح وحاول تفتح موقع، مثل صفحة الجهاز اللي تشتغل عليه. المتصفح راح يعلق والبروكسي راح يظهر لك بيانات الطلب. هيك بتكون ختمت أول طلب بنجاح!

- الـ User-Agent Switcher and Manager بعطيك القدرة على التظاهر بأنك تدخل على الصفحة من نظام تشغيل مختلف أو متصفح ويب مختلف بمعنى آخر، تقدر تتظاهر إنك تتصفح الموقع من آيفون

وأنت في الحقيقة تستخدم فايرفوكس بتقدر تحمل User-Agent Switcher and Manager لفايرفوكس من هنا

وأنت في الحقيقة تستخدم فايرفوكس بتقدر تحمل User-Agent Switcher and Manager لفايرفوكس من هنا

- الـ Wappalyzer بتقدملك نظرة عامة عن التقنيات المستخدمة على المواقع اللي بتزورها هاي الإضافة مفيدة بشكل أساسي لما تجمع المعلومات أثناء تصفح الموقع مثل أي مستخدم آخر بتقدر تحمل Wappalyzer لفايرفوكس من هنا

انتقل إلى موقع الويب التالي وتأكد من أنك قمت بفتح أدوات المطور

باستخدام أدوات المطور اكتشف العدد الإجمالي للأسئلة

عند الذهاب إلى مصدر الصفحه

- مصدر الصفحة: هو الكود الذي يمكن قراءته بواسطة الإنسان والذي يتم إرجاعه إلى متصفحنا .الكود يكون عباره عن لغه ال HTML و CSS و JavaScript

- كيفية مشاهدة مصدر الصفحة: يمكنك ببساطة النقر بزر الماوس الأيمن على الصفحة واختيار “عرض مصدر الصفحة” أو يمكن الضغط على CTRL + U يمكن إظهاره بشكل أسرع.

باستخدام أدوات المطور اكتشف العدد الإجمالي للأسئلة

8

Ping

فكرة الـ Ping بالكمبيوتر إنه تشوف إذا النظام البعيد عنك شغال وإذا قدرت توصله ويرد عليك

يعني بشكل بسيط الكوماند ببعث باكت للنظام البعيد والنظام البعيد بجاوب بهاي الطريقة بتقدر تعرف إنه النظام البعيد شغال وإنه الشبكة شغالة بين النظامين

وإذا بدك تحطه بكلمات أكثر البينج هو أمر بيبعت باكت ICMP Echo للنظام البعيد.

إذا النظام البعيد شغال والباكت تم توجيهه بشكل صحيح وما صدته جدار ناري النظام البعيد ببعثلك باكت ICMP Echo Reply وكمان الرد بوصل للنظام الأول إذا ما صدته جدار ناري وتوجيهه بشكل صحيح.

الهدف من هالأمر هو تأكيد إنه النظام المستهدف شغال قبل ما نضيع وقت بفحص مفصل عن النظام والخدمات اللي شغالة عليه.

معلومه خارجيه هكريه

يمكن اختراق بروتوكول ICMP للهجوم على الأجهزة بما يعرف بالهجوم المميت Ping of Death وهو هجوم سيبراني مشهور يسبِّب مشاكل المنع من الخدمة ضمن الشبكات تُرسل فيه رزمة IP مصممة لإغراق ذاكرة التخزين المؤقت للجهاز الهدف بغرض إفشال عمل نظامه

يوجد أيضًا هجومٌ آخر يتكون من كميةٍ كبيرةٍ من رسائل ping تمنع حركة مرور البيانات من الوصول للجهاز المستهدف إذ يمكن منع تلك الاختراقات بسهولة نسبيًا وذلك عبر تضمين فحوصات لقطع IP خلال عملية إعادة التجميع

رسائل ICMP هي مخططات بيانات مغلّفة ضمن رزم IP

وعلى الـ terminal بتقدر تبدأ استخدام الـ ping بإرسال الأمر ping MACHINE_IP أو ping HOSTNAME. لما تحط HOSTNAME النظام لازم يحولها لعنوان IP قبل ما يبعت الباكت وإذا ما حددت عدد الباكتات بتحتاج تضغط CTRL+c عشان توقفه يعني بتقدر تستخدم على نظام لينكس ping -c 10 MACHINE_IP إذا بدك تبعت عشرة باكتات وهذا مثل ping -n 10 MACHINE_IP على نظام MS Windows.

تقنياً البينج من ضمن بروتوكول ICMP (بروتوكول التحكم بالإنترنت). ICMP بيدعم أنواع كثيرة من الاستعلامات بس هسا مهتمين بالـ ping (نوع 8/ ICMP echo) والرد عليه (نوع 0/ ICMP echo reply).

مثال

حددنا عدد الباكتات المراد إرسالها خمسة بدينا بالبينج لعنوان IP. عرفنا إنه IP شغال وما في جدار ناري صاد الطلبات. وكمان ما في جدار ناري أو راوتر على الشبكة بصد الطلبات.

لما ما بنتلقى رد بالـ ping في اشياء كثيرة ممكن تكون هي السبب مثلاً:

- الكمبيوتر المستهدف ما برد ، ممكن لسا بتشغل أو ما شتغل ، أو النظام خرب .

- ممكن يكون منفصل من الشبكة ، أو في جهاز شبكة عاطل على الطريق .

- جدار ناري مضبوط على حجب مثل هيك باكتات. الجدار ناري ممكن يكون برنامج شغال على النظام نفسه أو جهاز شبكة منفصل . لاحظ إنه جدار ناري MS Windows بيحجب البينج افتراضياً .

- النظام الخاص فيك منفصل من الشبكة .

ما الخيار الذي ستستخدمه لتعيين حجم البيانات التي يحملها طلب صدى ICMP؟

-s

ما هو حجم رأس ICMP بالبايت؟

8

هل يقوم جدار حماية MS Windows بحظر اختبار ping افتراضيًا؟ (نعم / لا) (Y / N )

y

ping -c 10 10.10.197.88 / كم عدد ردود ping التي استردتها؟

10

Traceroute

الـ Traceroute هو أمر يستخدم لتتبع المسار الذي تسلكه الحزم (باكتات) من نظامك إلى جهاز آخر على الشبكة. الهدف من Traceroute هو العثور على عناوين IP للراوترات أو القفزات التي تمر بها الحزمة أثناء انتقالها من نظامك إلى الجهاز المستهدف يكشف هذا الأمر أيضًا عدد الراوترات بين النظامين يجب ملاحظة أن المسار الذي تسلكه الحزم قد يتغير لأن العديد من الراوترات تستخدم بروتوكولات توجيه ديناميكية تتكيف مع تغييرات الشبكة.

على أنظمة Linux و macOS يتم استخدام الأمر traceroute

أما على أنظمة Windows يتم استخدام الأمر tracert. يحاول Traceroute اكتشاف الراوترات عبر المسار من نظامك إلى النظام المستهدف.

لا يوجد طريقة مباشرة لاكتشاف المسار من نظامك إلى نظام مستهدف نعتمد على ICMP لـخداع الراوترات للكشف عن عناوين IP الخاصة بها. يمكننا تحقيق ذلك عن طريق استخدام Time To Live (TTL) الصغير في حقل رأس IP. عندما يصل راوتر باكت يقوم بتقليل قيمة TTL بواحد قبل تمريره إلى الراوتر التالي وعندما يصل TTL إلى الصفر يتم تسقيط الباكت وإرسال رسالة ICMP بأنه تم تجاوز الوقت المسموح به إلى المرسل الأصلي

على نظام Linux يبدأ أمر Traceroute بإرسال حزم بيانات UDP لتتبع المسار حيث يتم استخدام هذه الحزم لإرسال الطلبات عبر الشبكة داخل حزم IP مع TTL يكون 1 عندما يصل الباكت إلى الراوتر الأول يتم تخفيض القيمة TTL إلى الصفر مما يؤدي إلى إعادة الراوتر الأول رسالة ICMP بأن الوقت المسموح به قد تجاوز بعد ذلك يتم إرسال حزمة بيانات أخرى مع TTL يكون 2 وبالتالي تمر عبر راوتر آخر في المسار وهكذا يتم تكرار هذه العملية مع زيادة قيمة TTL في كل مرة حتى يتم الوصول إلى الجهاز المستهدف

في Traceroute A ما هو عنوان IP الخاص بجهاز التوجيه/القفزة الأخيرة قبل الوصول إلى موقع Tryhackme.com؟

172.67.69.208

في Traceroute B، ما هو عنوان IP الخاص بجهاز التوجيه/القفزة الأخيرة قبل الوصول إلى موقع Tryhackme.com؟

104.26.11.229

في Traceroute B، ما عدد أجهزة التوجيه الموجودة بين النظامين؟

26

Telnet

الـ Telnet هو برنامج تم تطويره في عام 1969 للتواصل مع أنظمة بعيدة عبر واجهة سطر الأوامر يستخدم بشكل افتراضي منفذ 23. ومن الناحية الأمنية يُرسل جميع البيانات بصورة نصية واضحة مما يجعل من السهل لأي شخص لديه وصول إلى القناة الإتصال سرقة بيانات تسجيل الدخول البديل الآمن هو بروتوكول SSH.

ومع ذلك يمكن استخدام برنامج Telnet بسهولة لأغراض أخرى بالإعتماد على بروتوكول TCP يمكن استخدام Telnet للإتصال بأي خدمة والحصول على بانرها. يُستخدم Telnet ببساطة لاسترجاع معلومات حول الخدمة المتوفرة على منفذ معين

وبالإضافة إلى ذلك يمكن استخدام Telnet لاختبار خوادم الويب عن طريق إرسال طلبات HTTP بسيطة. فمثلاً، يمكن الإتصال بخادم ويب وطلب صفحة محددة باستخدام أوامر HTTP المبسطة مثل GET / HTTP/1.1 .

توجد مشكله بالمشين غير قادر على الإتصال

لكن لو تم حل المشكله ستظهر هكذا

يمكن الحل على الأسئلة

لكن لو تم حل المشكله ستظهر هكذا

يمكن الحل على الأسئلة

ما اسم الخادم قيد التشغيل؟

Apache

ما هو إصدار الخادم قيد التشغيل (على المنفذ 80 من الجهاز الظاهري)؟

2.4.10

Netcat

الـ Netcat أو الـ nc لها استخدامات متعددة وقيمة جداً للي بشتغل بمجال الاختراق

تدعم كل من بروتوكولات TCP و UDP. بإمكانها أن تعمل كـ عميل يتصل بمنفذ استماع وايضاً يمكن أن تعمل كـ خادم يستمع على منفذ معين .

فإنها أداة مريحة يمكنك استخدامها كعميل أو خادم بسيط عبر TCP أو UDP.

يمكننا الإتصال بخادم مثلما فعلنا مع Telnet لجمع معلومات عن الخادم المتصل باستخدام الـ nc كتابة الأمر التالي nc ip PORT الأمر هو مشابه جداً لما فعلناه سابقاً مع Telnet ip PORT. لاحظ أنه قد تحتاج إلى الضغط على SHIFT+ENTER بعد السطر GET.

في المثال السابق استخدمنا الـ nc للإتصال بـ 10.10.247.136 على منفذ 80 باستخدام nc 10.10.247.136 80.

بعدها طلبنا الصفحة الافتراضية باستخدام ؛GET / HTTP/1.1

حددنا لخادم الهدف أن عميلنا يدعم إصدار HTTP 1.1

قمنا بإعطاء اسم لخادمنا عن طريق ؛host: netcat يمكنك تسمية خادمك بأي اسم لأن هذا لا يؤثر

يمكنك استخدام النتكات للاستماع على منفذ TCP والإتصال بمنفذ استماع على جهاز آخر.

على نظام الخادم حيث تريد فتح منفذ والاستماع عليه يمكنك كتابة nc -lp 1234 أو الأفضل من ذلك nc -vnlp 1234 ، والذي يعادل nc -v -l -n -p 1234 ، ترتيب الحروف بالتحديد لا يهم طالما أن رقم المنفذ يسبقه مباشرة p-

الخيار | المعنى |

|---|---|

l- | وضع الاستماع |

p- | لتحديد رقم المنفذ |

n- | يجب وضع أرقام فقط |

v- | إخراج مفصل (اختياري، ولكن مفيد لاكتشاف أي أخطاء) |

vv- | مفصل للغاية (اختياري) |

k- | الاستمرار في الاستماع بعد قطع العميل |

ملاحظات:

يجب أن يكون الخيار p- مباشرة قبل رقم المنفذ الذي ترغب في الاستماع إليه

الخيار n- سيتجنب بحث DNS ( فقط ارقام )

تتطلب أرقام المنافذ التي تقل عن 1024 امتيازات المستخدم الجذري للاستماع إليها ( root )

في الجانب العميل يمكنك إصدار nc 10.10.247.136 port . إليك مثالًا على استخدام nc

بمجرد أن يتم إنشاء إتصال ناجح بين العميل والخادم سيتم نقل أي محتوى يتم كتابته من جهة العميل إلى الخادم والعكس

مثال

على الجانب الخادم سنستمع على المنفذ 1234 عن طريق الأمر

كود:

nc -vnlp 1234استخدم Netcat للإتصال بمنفذ VM رقم 21

ما هو إصدار الخادم قيد التشغيل؟

0.17

علماً أن أغلب الشرح شارحه @King.Of.Noobs وعامل دوره الله يعطيه العافيه عن موضوع الـ Information Gathering

الله يعطيك العافيه

بنصحكم تتابعوها

sh3ll.cloud

sh3ll.cloud

الله يعطيك العافيه

بنصحكم تتابعوها

دورة جمع المعلومات الاحترافية - [ Info Gathering ]

دورة احترافية في طرق جمع المعلومات والتقنيات الحديثة المستخدمة من تقديم King.Of.Noobs

المرفقات

التعديل الأخير بواسطة المشرف:

، بارك الله فيك ونفع بك

، بارك الله فيك ونفع بك