Mr_Code

مشرف سابق

السمعة:

بسم الله الرحمن الرحيم

بسم الله الرحمن الرحيم

- الفرق بين الـ Passive & Active recon.

- كيفية استعمال أداة Whois والأدوات الخاصة بال DNS.

- نبذة عن البحث المتقدم باستعمال إطارات عمل أو Frameworks.

- نبذة عن البحث المتقدم باستخدام المتصفح.

- أداة Recon-ng في جمع المعلومات.

- أداة Maltego في جمع المعلومات.

الفرق بين ال Active & Passive recon

Passive: هو البحث المعتمد علn المعلومات العامة الموجودة علn الإنترنت مثل مواقع التواصل الخاصة بالهدف ولا يحتاج إلى اتصال مباشر به.

Active : هو البحث المعتمد على الإتصال المباشر بالهدف مثل استخدام Nmap

يوجد أيضاً نوعان للـ Active Recon:- داخلي : يعتمد على اختبار الإختراق من خارج نطاق شبكة الهدف من خلال الممتلكات الموجودة على الإنترنت مثل موقع ويب

- خارجي : يعتمد على التواجد داخل الشبكة الداخلية للهدف ومثال على ذلك هو استخدام أداة Nessus لفحص الشبكة داخلياً من أحد الأجهزة داخل الشركة.

أداة WhoIs والأدوات الخاصة بجمع معلومات الـ DNS

قبل أن نبدأ علينا أن نعرف أن WHOIS هو بروتوكول يعتمد على إرسال الطلب واستقباله. أي أنه يوجد خادم (Server) يستمع على مخرج (Port(43 سوف نرسل له الطلب وننتظر الرد.

عند استخدام أمر Whois سيتم عرض المعلومات التالية:يعرف هذا الخادم أيضاً باسم Domain registrar وهو المسؤول عن البيانات الخاصة بالبروتوكول WHOIS.

- خادم WHOIS المسجِل

- عنوان URL للمسجِل

- تاريخ إنشاء السجل

- سجل تاريخ التحديث

- معلومات الإتصال وعنوان المسجَل (ما لم يتم حجبها لأسباب تتعلق بالخصوصية)

- معلومات الإتصال بالمسؤول والعنوان (ما لم يتم حجبها لأسباب تتعلق بالخصوصية)

- معلومات الإتصال التقنية والعنوان (ما لم يتم حجبها لأغراض الخصوصية)

ويمكننا أن نرى أن المعلومات قد تم حجبها من أجل الخصوصية في هذا المثال , ومن الممكن أيضاً أن نجد معلومات مثل emails, phone numbers, Names إذا لم تكن محجوبة.يمكننا أيضاً أن نجد ال authoritative name servers للدوماين الذي نبحث عنه.

يوجد العديد من الأدوات المستخدمة لإستفسارات ال (DNS Queries) DNS مثل:

- nslookup

- dig (Domain information Groper)

- host

بعض الأمثلة:

البحث المتقدم باستعمال إطارات عمل أو Frameworks

بالإضافة إلى أدوات الـ DNS Querying في عندنا إطارات عمل جاهزة أنها تؤدي نفس الشيء وأكثر.

ViewDNS.info

يتيح لنا أداة تسمى Reverse IP وإلى ممكن تدخل بيها اسم Domain أو IP Address وبعدها بترجعلك أسماء ال Domains الأخرى الي ليها نفس ال IP Address وهذا الشيء يعرف باسم Shared Hosting وهو أنه أكثر من Domain يكون ليهم نفس ال IP.

مثل ما ظاهر بالصورة عندنا أكثر من Domain ليهم نفس ال IP Address تبع موقعنا.

Threat Intelligence Platform

فيه مزايا كثيرة منها أنه بيعمل فحص إذا فيه Malware أو لا, كمان بيعمل نفس أداء أدوات whois & dig وبيعرض النتائج بصورة منسقة أكثر.كمان بيرجع أسماء ال Domains الي ليها نفس ال IP تمامًا مثل ViewDNS.info, كمان بيرجع ال Name Servers Records.

أدوات إضافية

البحث المتقدم باستخدام المتصفح

البحث المتقدم باستخدام المتصفح هي مهارة أساسية يمكنها أن تساعدنا كثيراً في العثور على:

- ملفات سرية مثل Usernames, Password, emails

- Subdomains إضافية

- ملفات تحوي معلومات عن البنية التحتية للهدف

- مسارات سرية (Secret Directories)

| للبحث عن جملة بعينها, أي أن النتائج ستحوي فقط الصفحات التي تحتوي على هذه الجملة بالضبط | "كلمة البحث" |

| للبحث عن ملفات من نوع PDF التي تحوي الكلمة OSINT أو لها علاقة بها | OSINT filetype: pdf |

| للبحث عن الكلمات في موقع معين | SQLi site:sh3ll.cloud |

| للبحث عن الكلمات في كل المواقع عدا الموقع المحدد | SQLi -site:sh3ll.cloud |

| للبحث عن الكلمات في المواقع التي تحتوي على كلمة معينة في عنوان الصفحة | Walkthrough intitle:Sh3ll |

| للبحث عن الكلمات في المواقع التي تحتوي على كلمة معينة في ال URL | Challenge inurl:sh3ll |

يوجد في موقع exploit-db قسم كامل للكلمات الأستدلالية التي يمكنها الكشف عن ملفات سرية أو صفحات تسجيل دخول خاصة بمدير الموقع (admin)

- للبحث عن ملفات سرية تحتوي علي contacts

"intitle:"index of" "contacts.txt - للبحث عن ملفات php

"intitle:"index of" "*.php - للبحث عن Private RSA Key

inurl:/certs/server.key - للبحث عن ملفات error log

intitle:"index of" errors.log

يمكننا أيضاً الإستفادة من منشورات التوظيف الخاصة بالهدف لمعرفة لغات البرمجة و البنية التحتية للهدف.

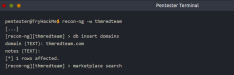

Recon-ng

أداة Recon-ng هي أداة لجمع المعلومات بطريقة تلقائية عن طريق استخدام Modules من ثم تخزين تلك المعلومات في قاعدة بيانات مما يسهل الوصول إليها. كل Module هو بحد ذاته أداة لجمع نوع معين من المعلومات.

لاستعمال الأداة سنقوم بعرض 6 خطوات أساسية:

- أول شيء نقوم بإنشاء مساحة عمل (WorkSpace)

- إدخال البيانات في قاعدة البيانات

- البحث عن و تنزيل Module

- عرض ال Modules المثبتة من قبل

- تشغيل ال Module

- استخدام المفاتيح لإستعمال ال Modules

إدخال بيانات داخل قاعدة البيانات:recon-ng -w WORKSPACE_NAME

إدخال البيانات في البداية هي خطوة اساسية لأننا نبدأ بمعلومة صغيرة مثل اسم الشركة ومن ثم نبدأ بتجميع المعلومات عنها , لذا يجب إدخال نوع من البيانات وليكن Domain أو IP Address.

أولًا لنعرض الجداول المتاحة في قاعدة البيانات نستعمل الأمر التالي:

db schema

ثم لإدخال بيانات مثل Domain نستعمل الأمر التالي:

db insert domains

marketplace search KEYWORD: للبحث عن Modules باستخدام كلمات استدلاليةmarketplace info MODULE: لاستعراض المعلومات الخاصة بال Modulemarketplace install MODULE: لتنزيل ال Module المطلوبmarketplace remove MODULE: لإزالة ال Module- marketplace search : لعرض جميع ال Modules المتاحة

- -marketplace search domains : إذا أردنا البحث عن Module يتعلق باستخدام ال Domain كمعلومة أولية

لاحظ أن كل ال Modules الظاهرة كالتالي هي تستخدم اسم ال Domain وتحوله إلى معلومة ثنائية مثل domains-companies لتحويل اسم الدومين إلى اسم شركة , كذلك domains-hosts لتحويل اسم الدومين إلى Hosts.

لاحظ أيضاً علامة النجمة * تحت العمودين K, D ف العمود K يدل على أن ال Module يحتاج إلى مفتاح حتى يعمل , أما العمود D فيدل على وجود Dependencies مثل Python Libraries.

التعامل مع ال Modules

- لعرض جميع ال Modules المثبتة

modules search - لإضافة Module معين إلى الذاكرة للعمل معه

modules load MODULE - لعرض الإختيارات المطلوبة لتشغيل ال Module المطلوب

options list - لإضافة اختيار ما

<options set <option> <value - لتشغيل ال Module المضاف للذاكرة

run

في هذا المثال قد قمنا باستعمال

google_site_web Module لإستخراج 2 hosts وهما cafe.thmredteam.com clinic.thmredteam.comاستعمال المفاتيح

المفاتيح ضرورية لبعض ال Modules حتى تعمل بالتالي حتى الأوامر التالية مهمة لذلك السبب:

keys listلعرض المفاتيحkeys add KEY_NAME KEY_VALUEلإضافة مفتاحkeys remove KEY_NAMEلإزالة مفتاح

modules load MODULEلإضافة Module إلى الذاكرةCTRL + Cلإخراج Module من الذاكرةinfoلعرض معلومات عن ال Module المضاف للذاكرةoptions listلعرض الإختيارات الخاصة بال Moduleoptions set NAME VALUEلاستعمال اختيار معينrunلتشغيل ال Module

Maltego

هو أداة تجمع بين الخرائط الذهنية وجمع المعلومات, يقوم في البداية باستعمال معلومة معينة مثل Domain ويقوم بعد ذلك بتحويلها لصور مختلفة.

يحتوي Maltego على عدة Transforms كل منهم عبارة عن برمجية تقوم باستخدام معلومات من كيان (entity) ويحولها إلى كيان آخر أو أكثر.

الصورة التالية توضح كيفية عمله:

من المهم معرفة أن بعض ال Transforms تتصل مباشرة بالهدف عند جمع المعلومات, بالتالي علينا الإحتياط إذا كنا نريد جمع المعلومات عن طريق Passive Recon فقط.

إذا استخدمنا المثال التالي:

- Standard Transforms

- Resolve to IP

- To IP Address (DNS)

ملحوظة مهمة: ليس جميع ال Transforms متاحة مجاناً بالنسبة لل Community edition, بعضها يتطلب النسخة المدفوعة.

بذلك نكون قد انتهينا من أساسيات ال Red Team Recon من موقع TryHackMe

رابط الغرفة : Red Team Recon

الحمد لله رب العالمين

رابط الغرفة : Red Team Recon

الحمد لله رب العالمين