السمعة:

- إنضم17 يونيو 2023

- المشاركات 527

- الحلول 10

- مستوى التفاعل 1,119

- النقاط 93

- Task 1

:triangular_flag_on_post:Task 1

Completed

- Task 2

بأستخدام اداه “Haiti”:triangular_flag_on_post:Task 2-1

Completed

:triangular_flag_on_post:Task 2-2

RIPEMD-320

:triangular_flag_on_post:Task 2-3

Completed

jtR تعني john the ripper

Hc تعني HashCat

:triangular_flag_on_post:Task 2-4

17800

:triangular_flag_on_post:Task 2-5

raw-keccak-256

- Task 3

تجد في هذا الموقع معلومات هذا الاداه word list ctl:triangular_flag_on_post:Task 3-1

Completed

وتجد ان “-l” هي الجواب

:triangular_flag_on_post:Task 3-2

-l

لمعرفه مكان قائمه الكلمات يجب فك ضغط الملف (rockyou.txt.tar.gz):triangular_flag_on_post:Task 3-3

Completed

لفك ضغط ملف القائمة كتابه امر

wordlistctl fetch -l rockyou -dوعند الانتهاء اعد كتابته تظهر معلومات منها لمعرفه مكان تخزينه وهو كالاتي

التحدي يطلب أن تجد اسم أول قائمة كلمات في فئة “usernames” يمكن كتابه امر:triangular_flag_on_post:Task 3-4

/usr/share/wordlists/passwords/rockyou.txt.

wordlistctl list -g usernamesاو يمكنك البحث يدوي

:triangular_flag_on_post:Task 3-5

CommonAdminBase64

- Task 4

:triangular_flag_on_post:Task 4-1

Completed

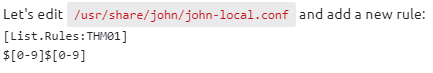

قم بفتح ملف:triangular_flag_on_post:Task 4-2

Completed

/usr/share/john/john-local.conf

عن طريق امر

nano /usr/share/john/john-local.confتأكد من وضع هذا السطرين كما يطلب بالتحدي

[List.Rules:THM01]

$[0-9]$[0-9]

ثم قم بتشغيل اداه john عن طريق الامر

john hash.txt --format=raw-sha1 --wordlist=/usr/share/seclists/Passwords/Common-Credentials/10k-most-common.txt --rules=THM01:triangular_flag_on_post:Task 4-3

moonligh56

- Task 5

يمكن إنشاء قوائم كلمات مرور مخصصة تتناسب مع الموضوع المحدد،

يمكن استخدامها في Hashcat و John the Ripper .

:triangular_flag_on_post:Task 5-1

Completed

لمعرفه نوع الهاش موقع Hash Identifier:triangular_flag_on_post:Task 5-2

Completed

echo "ed91365105bba79fdab20c376d83d752" > hash.txtjohn hash.txt --format=Raw-Md5 --wordlist=/.../.../rockyou.txtCeWL : .هي أداة تستخدم لإنشاء قوائم كلمات مخصصة من صفحات الويب:triangular_flag_on_post:Task 5-3

mOlo$$u$

نستخدم اداه Cewl لانشاء wordlist من موقع:triangular_flag_on_post:Task 5-4

Completed

يمكن حل التحدي عن طريق كتابه امر

c

ewl -d 2 -w $(pwd)/example.txt https://example.orgحيث 2 d- : يحدد عمق الاستكشاف للموقع الذي يتم جمع الكلمات منه. في هذه الحالة، يتم استكشاف الموقع حتى عمق 2، أي يتم الوصول إلى الروابط المباشرة من الصفحة الرئيسية وروابط الصفحات الفرعية.

و w $(pwd)/example.txt- : يحدد الملف الذي سيتم حفظ الكلمات فيه. في هذه الحالة، يتم حفظ الكلمات في ملف يسمى “example.txt” ويتم وضعه في المسار الحالي.

و

يطلب التحدي ما هي اخر كلمه و w $(pwd)/example.txt- : يحدد الملف الذي سيتم حفظ الكلمات فيه. في هذه الحالة، يتم حفظ الكلمات في ملف يسمى “example.txt” ويتم وضعه في المسار الحالي.

و

https://example.org : حدد عنوان لصفحة الويب التي ستتم جمع الكلمات منه.

:triangular_flag_on_post:Task 5-5

information

TTPassGen

هي أداة تستخدم لإنشاء قوائم كلمات ( Word lists ).

يمكن تنزيلها عن طريق الامر التالي:

git clone https://github.com/tp7309/TTPassGen.gitثم الدخول الى موقع التثبيت عن طريق الامر التالي:

cd TTPassGen/ttpassgenثم الامر التالي لتنزيلها :

sudo python3 setup.py installثم يطلب

ttpassgen --rule '[?d]{4:4:*}' pin.txtحيث

ttpassgen : هو الأمر الأساسي لتشغيل الأداة.و 'rule '[?d]{4:4:*} - - : هي القاعدة المحددة لتوليد كلمات المرور.

و

[d?] : يشير إلى استخدام الأرقام فقط من 0 إلى 9.و

{*:4:4} : يشير إلى الحد الأدنى والأقصى والتكرار للأحرف.والأقصى هو 4.

[والتكرار غير محدود

*.و

pin.txt : هو ملف الناتج حيث سيتم حفظ كلمات المرور التي تم توليدها.ثم يطلب:triangular_flag_on_post:Task 5-6

Completed

ttpassgen --rule '[?l]{1:3:*}' abc.txtحيث

ttpassgen : هو الأمر الأساسي لتشغيل الأداة.و ‘{*:1:3}[l?]’ rule - - هي القاعدة المحددة لتوليد كلمات المرور.

و

[l?] : يشير إلى استخدام الأحرف الصغيرة.و

{*:1:3} : يشير إلى الحد الأدنى والأقصى والتكرار للأحرف.والأقصى هو 3 .

والتكرار غير محدود

*.و

abc.txt : هو ملف الناتج حيث سيتم حفظ كلمات المرور التي تم توليدها.:triangular_flag_on_post:Task 5-7

Completed

ttpassgen --dictlist 'pin.txt,abc.txt' --rule '$0[-]{1}$1' combination.txtحيث

و

و 'rule '$0[-]{1}$1 - - : هي القاعدة المحددة لتوليد كلمات المرور

و

و

و

و

اي ما يفعله هذا الكود هو :ttpassgen : هو الأمر الأساسي لتشغيل الأداة.و

--dictlist 'pin.txt,abc.txt' : هذا الأمر يخبر الأداة بأن تستخدم قائمتين من الكلمات.و 'rule '$0[-]{1}$1 - - : هي القاعدة المحددة لتوليد كلمات المرور

و

$0 : يشير إلى العنصر الأول من القائمة (أي العناصر في pin.txt ) .و

{1}[-] : يضيف الرمز - بين العناصرو

$1 : يشير إلى العنصر الثاني من القائمة (أي العناصر في abc.txt )و

combination.txt : هذا الجزء من الأمر يحدد الملف الذي ستكتب فيه الأداة لكلمات المرور التي تم إنشاؤها.سيتم توليد كلمات المرور التي تتألف من كلمة من

pin.txt تليها الرمز - ومن ثم كلمة من abc.txtيجب معرفه نوع الهاش لكسره يمكن معرفته عن طريق موقع Hash identifier:triangular_flag_on_post:Task 5-8

Completed

اداه Hash cat بالأمر التالي:

hashcat -m 0 e5b47b7e8df2597077e703c76ee86aee combination.txtحيث

و

و

و

hashcat : هي اسم الأداة التي تستخدم لكسر التشفيرات أو الهاشات.و

-m 0 : ترمز الى تشفير Md5.و

e5b47b7e8df2597077e703c76ee86aee : هذا هو الهاش الذي اريد كسره.و

combination.txt : هذا هي قائمة الكلمات التي تحتوي على الكلمات المرور التي تم إنشاؤها مسبقاً.او يمكن عن طريق اداه John بالأوامر التالية:

echo "e5b47b7e8df2597077e703c76ee86aee" > hash.txtjohn --wordlist=combination.txt --format=raw-md5 hash.txt:triangular_flag_on_post:Task 5-9

1551-li

- Task 6

يوجد بالموقع سيناريوهات او نصائح تساعد على فك تشفير التحديات او توجد بال Hint

- Advice n°1

يجب معرفه نوع الهاش عن طريق موقع Hash identifier

MD5 -1

2- اسم ذكر3- توجد اضافات مثل

إذا كان لديك كلمة المرور “sonname”، يمكنك تعديلها باستخدام “border mutation” بإضافة رمز أو رموز وأرقام في البداية أو النهاية، مثل

"@sonname" أو "sonname!" أو "@sonname!"يمكنك استخدام هذا الامر لحل هذا التحدي

john hash.txt --format=raw-md5 --wordlist=malenames-usa-top1000.txt --rules=Allحيث

و

و

و

و rules=All - - : وتم استخدامها لتطبيق جميع القواعد التي تحتوي على اضافه رموز او ارقام كما يتطلب التحدي .

john : هي الاداه التي نستخدمها لكسره .و

hash.txt : يوجد به الهاش .و

format=raw-md5- - : يحدد نوع الهاش .و

malenames-usa-top1000.txt : قائمه كلمات التي تحتوي على اسماء ذكور.و rules=All - - : وتم استخدامها لتطبيق جميع القواعد التي تحتوي على اضافه رموز او ارقام كما يتطلب التحدي .

:triangular_flag_on_post:Advice n°1

Zachariah1234*

- Advice n°2

يجب معرفه نوع الهاش عن طريق موقع Hash identifier

MD5 -1

2- اسم انثى3- توجد اضافات مثل إذا كان لديك كلمة المرور

"sonname"، يمكنك تعديلها باستخدام "border mutation" بإضافة رمز أو رموز وأرقام في البداية أو النهاية، مثل "@sonname" أو "sonname!" أو "@sonname!"يمكنك استخدام هذا الامر لحل هذا التحدي

john hash.txt --format=raw-md5 --wordlist=femalenames-usa-top1000.txt --rules=Allحيث

و

و

و

و rules=All - - : وتم استخدامها لتطبيق جميع القواعد التي تحتوي على اضافه رموز او ارقام كما يتطلب التحدي .

john : هي الاداه التي نستخدمها لكسره .و

hash.txt : يوجد به الهاش .و

format=raw-md5- - : يحدد نوع الهاش .و

femalenames-usa-top1000.txt : قائمه كلمات التي تحتوي على اسماء اناث.و rules=All - - : وتم استخدامها لتطبيق جميع القواعد التي تحتوي على اضافه رموز او ارقام كما يتطلب التحدي .

:triangular_flag_on_post:Advice n°2

Angelita35!

- Advice n°3

يجب معرفه نوع الهاش عن طريق موقع Hash identifier

MD5 -1

2- اسم مدن في المكسيك3- نوع من تحويلات كلمات المرور المستخدمة في تحديات التشفير والأمان . ( Freak mutation )

4- اداه توليد قوائم كلمات مرور . ( mentalist tool )

يمكن حله ايضا بأداه wordlistctl وسأكتب الحل عليها …

لحله يجب استخدام اداه ( wordlistctl ) للبحث في قوائم كلمات المرور التي بأسماء المدن بالمكسيك.

عمل

عمل

python3 wordlistctl.py search cities : ليبحث عن قائمة الكلمات الموجودة في الأداة باسم “cities”.

عمل

python wordlistctl.py fetch example -l cities -d : = لتنزيل هذا القائمه .

بعدها يجب عمل القليل من التعديل على الملف لانه تحوي الكلمات على احرف كبيره وصغيره وفراغات لذلك يجب تعديلها لتصبح صغيره وبدون مسافات.

هذا الكود يمكنه القيام بذلك :

كود:

#!/usr/bin/env python

with open('cities.txt', 'r') as f:

lines = f.readlines()

lines = [line.replace(' ', '') for line in lines]

lines = [line.lower() for line in lines]

with open('cities_modified.txt', 'w') as f:

f.writelines(lines)

john hash.txt --format=raw-md5 --wordlist=cities_modified.txt --rules=l33t:triangular_flag_on_post:Advice n°3

Tl@xc@l@ncing0

- Advice n°4

حيث نقوم بالتبديل بين الأحرف الصغيرة والكبيرة لأحرف مختلفة

لذلك نستخدم قاعده NT

ونستخدم قائمه كلمات مرور للاسماء

تم استخدام اسم davidguettapan هذا Hint بالموقع

كود:

def generate_variations(word):

variations = []

n = len(word)

num_combinations = 2 ** n

for i in range(num_combinations):

variation = ""

for j in range(n):

if (i >> j) % 2 == 1:

variation += word[j].upper()

else:

variation += word[j].lower()

variations.append(variation)

return variations

# قم بتعيين الكلمة التي ترغب في إنشاء الاحتمالات لها

word = "davidguettapan"

# استدعاء الدالة وحفظ النتائج في ملف

variations = generate_variations(word)

file_name = "variations.txt"

with open(file_name, "w") as file:

for variation in variations:

file.write(variation + "\n")

print("saved in :", file_name)variations.txtثم عند حفظ الناتج بملف يمكن عن طريق اداه john كسره عن طريق الامر التالي :

john hash.txt --format=raw-sha1 --wordlist=variations.txtاذا لم يظهر الناتج يمكن كتابة امر :

john --show --format=raw-sha1 hash.txt:triangular_flag_on_post:Advice n°4

DavIDgUEtTApAn

- Advice n°5

كتابة امر "

الملف

و الملف

يمكن حل هذا التحدي بأكر من طريقة منها عن طريق john أو hashcat أو هذا الطريقه التي سأحل بها : python lyricpass.py -a "Adele : لإنشاء كلمات مرور من كلمات الاغنية .الملف

raw lyrics : يحتوي على قائمة الكلمات الأساسية المستخدمة في عملية كسر الهاش.و الملف

wordlist : يحتوي على قائمة الكلمات المحتملة لكلمة المرور .

عن طريق الاوامر التاية :

حيث

cat raw-lyrice-2023-07-01-03-59-51 wordlist-2023-07-01-03-59-51 > adele : يقوم بدمج الثنتين عن طريق امر cat .يتبع…

المرفقات

التعديل الأخير: