H4x0r

./ عضو

السمعة:

- إنضم26 يونيو 2023

- المشاركات 80

- الحلول 1

- مستوى التفاعل 230

- النقاط 33

السلام عليكم

رح نكمل يهذا المقال باستخدام أداة snort

المقال السابق شفنا كيف ممكن نعمل Sniffer على الشبكة الان بدنا نعمل تسجيل لل traffic عشان نقدر نعمل investigation على packet رح نتعملم بعض السويتيز كمان يلي رح نستخدمها

Let’s run Snort in Logger Mode

رح نكمل يهذا المقال باستخدام أداة snort

المقال السابق شفنا كيف ممكن نعمل Sniffer على الشبكة الان بدنا نعمل تسجيل لل traffic عشان نقدر نعمل investigation على packet رح نتعملم بعض السويتيز كمان يلي رح نستخدمها

Let’s run Snort in Logger Mode

Logging with parameter “-l”

First, start the Snort instance in packet logger mode; sudo snort -dev -l

بمجرد إنشاء traffic، سيبدأ Snort في عرض الحزم وتسجيلها في logfile. يمكنك تكوين دتخزين في ملف الافتراضي في ملف snort.config. ومع ذلك، يمكنك استخدام السويتش “-l” لتعيين في ملف جديد مستقل. يعد تحديد سجل جديد افضل لحاجات التحليل و التدقيق و التحقيق في traffic .

بعد هذا الامر لازم يطلع عنا ملف log …

Logging with parameter “-K ASCII”

Start the Snort instance in packet logger mode; sudo snort -dev -K ASCII

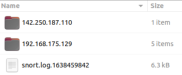

خلونا نشوف الملفات التي قام بأنشائها …

السجلات التي تم انشئها باستخدام سويتش “-K ASCII” مختلفة تمامًا. يوجد مجلدان بأسماء عناوين IP. دعونا ننظر فيها.

بمجرد إلقاء نظرة على المجلدات التي تم إنشاؤها، يمكننا أن نرى أن السجلات موجودة بتنسيق ASCII ومصنفة، لذلك من الممكن قراءتها دون استخدام Snort.

خلونا نفوت ع مجلد نشوف ما داخله

باختصار، يوفر وضع ASCII ملفات متعددة بتنسيق يمكن قراءته بواسطة ك انسان بدون الحاجة الى اداه لذلك من الممكن قراءة السجلات بسهولة باستخدام محرر النصوص. وعلى النقيض من تنسيق ASCII

Reading generated logs with parameter “-r”

Start the Snort instance in packet reader mode; sudo snort -r

لاحظ أن Snort يمكنه قراءة ومعالجة (يمكن لـ tcpdump وWireshark أيضًا التعامل مع تنسيق السجل هذا). ومع ذلك، يعني لو عندك traffic و بدك تعمل investigation باستخدام snort و بتقدر برضو تضيف rule عشان يلقط اي alarm خلونا نشوف شكل tcpdump و Wireshark بعملية التحليل من ملف …

tcpdump

Wireshark

بقدر برضو استخدم مع السويتش r- مجموعة من السويتشز يلي تعرفنا عليهم من قبل و برضو بقدر اعمل فلترة مثلا اخليه يعرض حزم udp او tcp او port معين …

sudo snort -r logname.log -Xsudo snort -r logname.log icmpsudo snort -r logname.log tcpsudo snort -r logname.log 'udp and port 53'

الان تعرفنا كيف ممكن نعمل sniff على الشبكة الموجود فيها و تعرفنا كيف نعمل تسجيل لا هاي traffic وتعرفنا كيف ممكن اقراء من الملف المسجل من ال traffic في المقال القادم رح نبلش نعمل rule و نعمل investigation

الجزء الرابع [اضغط هنا]

الجزء الرابع [اضغط هنا]

المرفقات

التعديل الأخير بواسطة المشرف: